Microsoft ha ufficialmente avvisato gli utenti dell'esistenza di una vulnerabilità che potrebbe consentire agli hacker di diffondere facilmente malware tramite l'applicazione di posta elettronica Outlook. L'azienda ha inoltre rilasciato una patch per questa vulnerabilità user-after-free (attualmente identificata come CVE-2025-21298) e invita gli utenti ad applicarla immediatamente.

La vulnerabilità CVE-2025-21298 è classificata su una scala da 9,8 (critica), con comportamento di utilizzo della memoria liberata e corruzione di dati validi, oppure distribuzione remota di malware. Il bug risiede nella funzionalità Object Linking and Embedding (OLED) di Windows, che consente agli utenti di incorporare e collegare altri documenti e oggetti, ad esempio aggiungendo un grafico di Excel a un documento di Word. La vulnerabilità è particolarmente pericolosa anche perché consente agli utenti di essere infettati da malware quando visualizzano in anteprima e-mail create appositamente.

"Lo sfruttamento della vulnerabilità potrebbe verificarsi se una vittima apre un'e-mail appositamente creata utilizzando una versione interessata del software Microsoft Outlook, o se l'applicazione Outlook della vittima visualizza un'anteprima di un'e-mail appositamente creata. Ciò potrebbe comportare l'esecuzione di codice remoto sul computer della vittima da parte di un aggressore ", ha affermato Microsoft in un avviso di sicurezza .

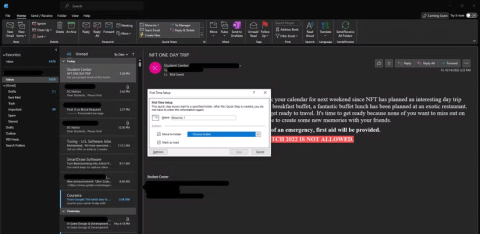

Se al momento non è possibile applicare la patch, Microsoft consiglia di adottare misure quali visualizzare la posta elettronica come testo normale su reti LAN di grandi dimensioni e disabilitare o limitare del tutto il traffico NTLM.

Cosa succede quando visualizzi la tua email in formato testo normale? Fondamentalmente vengono rimosse tutte le animazioni, le immagini e i font. Le tue e-mail non saranno così male in formato testo normale, ma è necessario evitare interruzioni mentre attendi un aggiornamento alla nuova versione di Outlook.