Analisi di un attacco (parte 3)

Nella seconda parte di questa serie abbiamo lasciato tutte le informazioni necessarie per un attacco alla rete della vittima.

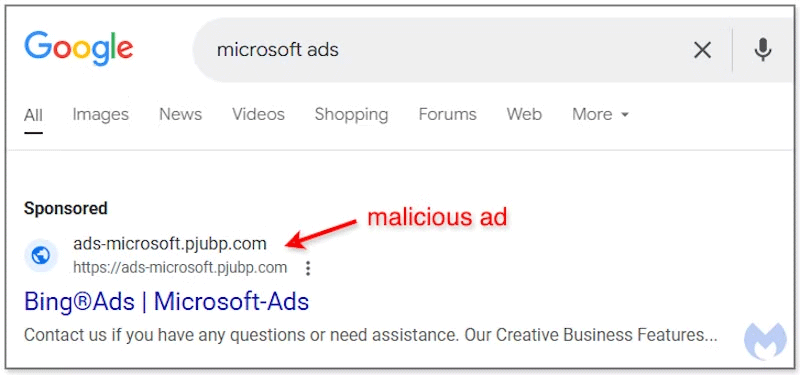

Con la popolarità di Google, i truffatori sfruttano i servizi dell'azienda per commettere azioni illecite. I malintenzionati stanno inserendo annunci dannosi nelle pagine dei risultati di Google e, sebbene la tattica non sia nuova, questo nuovo metodo mira a rubare le credenziali Microsoft degli utenti.

Pubblicità Microsoft false che rubano gli account delle persone

Secondo un rapporto di Malwarebytes, l'attacco inizia quando qualcuno cerca il programma Microsoft Ad. Google fornisce link sponsorizzati pertinenti per il termine di ricerca e uno di questi è una copia falsa del sito web di Microsoft Ads. Ha un URL diverso da quello del sito web effettivo, solitamente quello dell'omaggio.

Tuttavia, spesso le persone si fidano così tanto dei risultati di ricerca di Google che cliccano ciecamente sul primo risultato che vedono. E se il truffatore è abbastanza abile, può far sì che il suo link sponsorizzato sembri quasi identico al link reale, anche se l'URL sembra strano.

Il falso sito Microsoft Ads adotta diverse misure per tenere lontani i visitatori indesiderati. Ad esempio, se un bot prova ad analizzare il sito web o qualcuno lo visita tramite VPN, il sito web mostrerà una landing page falsa per distrarlo. E se provi ad andare direttamente all'URL senza passare attraverso la pubblicità falsa, il sito ti mostrerà invece un video di Rick Astley che canta "Never Gonna Give You Up".

Tuttavia, se accedi tramite Google Ads, vedrai una falsa pagina di accesso Microsoft che ti chiederà di inserire nome utente, password e codice di autenticazione a due fattori. Se fornisci queste informazioni, i truffatori possono usarle per rubare il tuo account Microsoft.

Considerando il modo in cui l'attacco prende di mira le persone che vogliono usare Microsoft Ads per pubblicizzare i propri prodotti, è probabile che non lo vedrai. Tuttavia, questo è un ottimo esempio di come funzionano queste truffe, in quanto possono impersonare quasi tutti i siti web.

Nella seconda parte di questa serie abbiamo lasciato tutte le informazioni necessarie per un attacco alla rete della vittima.

Da anni Microsoft Office supporta ActiveX come opzione per l'estendibilità e l'automazione dei documenti, ma si tratta anche di una grave vulnerabilità per la sicurezza.

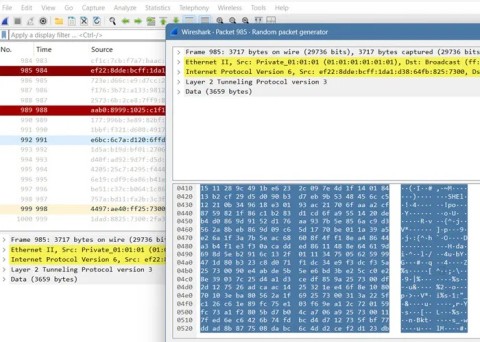

Questa serie si baserà su una vulnerabilità di rete. Nell'articolo verrà presentato un attacco reale, che inizia con la ricognizione e passa all'enumerazione, allo sfruttamento dei servizi di rete e termina con le strategie di sfruttamento delle notifiche. Tutti questi passaggi verranno osservati a livello di pacchetto dati e poi spiegati in dettaglio.

La società di sicurezza informatica di fama mondiale Fortinet ha appena confermato ufficialmente che un'ingente quantità di dati degli utenti è stata rubata dal server Microsoft Sharepoint dell'azienda e pubblicata su un forum di hacker nelle prime ore del mattino del 15 settembre.

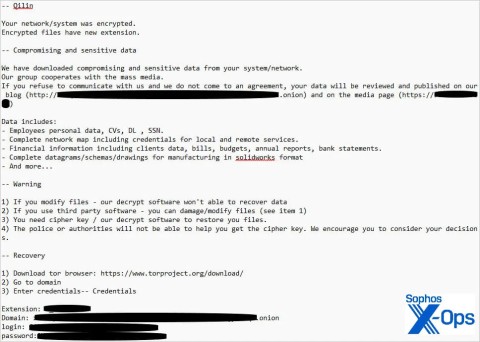

È stato scoperto un nuovo tipo di ransomware chiamato Qilin che utilizza una tattica relativamente sofisticata e altamente personalizzabile per rubare le informazioni di accesso all'account memorizzate nel browser Google Chrome.

Al giorno d'oggi, le reti wifi gratuite sono installate ovunque, nei bar, nei parchi di divertimento, nei centri commerciali,... Per noi utenti è molto comodo poterci connettere alla rete ovunque per navigare su Facebook e lavorare. Ma è sicuro utilizzare la connessione wifi gratuita?

Nella prima parte vi abbiamo mostrato le informazioni che si possono osservare durante l'apertura della sequenza di pacchetti inviati da Nmap. La sequenza inviata inizia con una risposta di eco ICMP per determinare se al computer o alla rete è stato assegnato un indirizzo IP.

Problemi con l'errore di chat di Microsoft Teams che non invia messaggi? Scopri le soluzioni dettagliate per gli ultimi problemi di Teams, dalla cancellazione della cache alle modifiche di rete. Torna a chattare senza problemi in pochi minuti!

Stanco di crash di Microsoft Teams con errori gravi? Ottieni la comprovata correzione del registro 2026 che risolve il problema in pochi minuti. Guida passo passo, screenshot e suggerimenti per una risoluzione definitiva. Funziona con le versioni più recenti!

Hai problemi con il portachiavi di errore di Microsoft Teams su Mac? Scopri soluzioni comprovate e dettagliate per macOS per tornare a collaborare senza problemi. Soluzioni rapide all'interno!

Hai problemi con il caricamento della scheda Wiki di Microsoft Teams? Scopri soluzioni passo passo comprovate per risolvere rapidamente il problema, ripristinare le schede Wiki e aumentare la produttività del team senza problemi.

Stanco di sentire l'audio ovattato o assente nel microfono di Microsoft Teams? Scopri come risolvere i problemi del microfono di Microsoft Teams con passaggi rapidi e comprovati. Un audio nitido ti aspetta!

Stanco degli errori di sincronizzazione di Gestione Attività di Microsoft Teams che interrompono il tuo flusso di lavoro? Segui le nostre soluzioni dettagliate e dettagliate per ripristinare la perfetta sincronizzazione delle attività tra Teams, Planner e To Do. Soluzioni rapide per un sollievo immediato!

Hai problemi con la lentezza di Microsoft Teams? Scopri come svuotare la cache di Microsoft Teams passo dopo passo per risolvere problemi di prestazioni, ritardi, arresti anomali e aumentare la velocità su Windows, Mac, web e dispositivi mobili. Soluzioni rapide e efficaci!

Problemi di rete di Microsoft Teams su una rete Wi-Fi pubblica? Ottieni soluzioni immediate come modifiche alla VPN, controlli delle porte e cancellazione della cache per ripristinare chiamate e riunioni senza problemi. Guida passo passo per un rapido sollievo.

Hai difficoltà a trovare il tuo ID Microsoft Teams o i dettagli del tuo account? Questa guida dettagliata mostra esattamente dove trovare il tuo ID Microsoft Teams e le informazioni del tuo account su desktop, web, dispositivi mobili e altro ancora, per una collaborazione senza interruzioni.

Stanco dell'errore 1200 di Microsoft Teams che blocca le tue chiamate al telefono? Scopri soluzioni rapide e dettagliate per iOS e Android per tornare a lavorare in team senza intoppi, senza bisogno di competenze tecniche!

Hai difficoltà a trovare la cartella di installazione di Microsoft Teams sul tuo PC? Questa guida dettagliata ti mostrerà i percorsi esatti per le installazioni di Teams, sia nuove che classiche, per utente e per computer. Risparmia tempo nella risoluzione dei problemi!

Scopri come creare e gestire un bot in Microsoft Teams (2026) con questa guida esperta. Dalla configurazione alla gestione avanzata, aumenta la produttività utilizzando gli ultimi strumenti di Bot Framework e Azure.

Frustrato perché la tua registrazione su Microsoft Teams non è riuscita? Scopri le cause più comuni, come problemi di autorizzazioni, limiti di spazio di archiviazione e problemi di rete, oltre a soluzioni dettagliate per prevenire futuri errori e registrare in modo impeccabile ogni volta.

Problemi di accesso a Microsoft Teams su Chromebook? Scopri le soluzioni dettagliate per risolvere rapidamente i problemi di accesso. Svuota la cache, aggiorna le app e altro ancora per un lavoro di squadra senza intoppi. Compatibile con l'ultima versione di Chrome OS!

Scopri come mantenere Microsoft Teams attivo e disponibile tutto il giorno. Suggerimenti, strumenti e impostazioni comprovati per evitare lo stato "Assente", aumentare la produttività e non perdere mai un colpo durante la tua giornata lavorativa.