Analisi di un attacco (parte 3)

Nella seconda parte di questa serie abbiamo lasciato tutte le informazioni necessarie per un attacco alla rete della vittima.

Nella seconda parte di questa serie abbiamo lasciato tutte le informazioni necessarie per un attacco alla rete della vittima.

Da anni Microsoft Office supporta ActiveX come opzione per l'estendibilità e l'automazione dei documenti, ma si tratta anche di una grave vulnerabilità per la sicurezza.

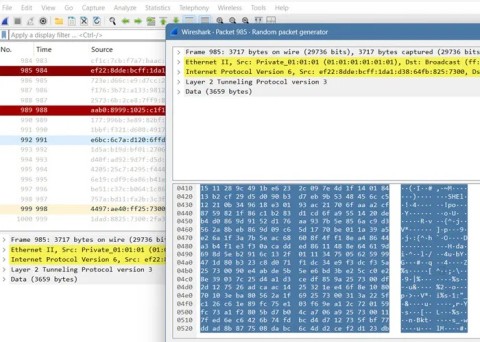

Questa serie si baserà su una vulnerabilità di rete. Nell'articolo verrà presentato un attacco reale, che inizia con la ricognizione e passa all'enumerazione, allo sfruttamento dei servizi di rete e termina con le strategie di sfruttamento delle notifiche. Tutti questi passaggi verranno osservati a livello di pacchetto dati e poi spiegati in dettaglio.

La società di sicurezza informatica di fama mondiale Fortinet ha appena confermato ufficialmente che un'ingente quantità di dati degli utenti è stata rubata dal server Microsoft Sharepoint dell'azienda e pubblicata su un forum di hacker nelle prime ore del mattino del 15 settembre.

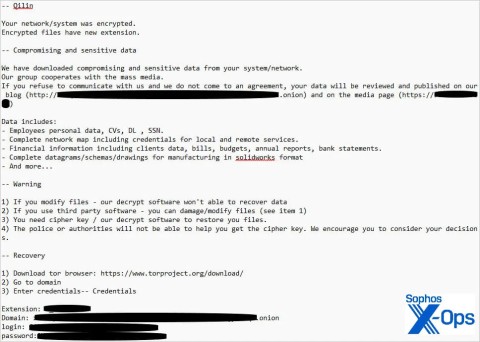

È stato scoperto un nuovo tipo di ransomware chiamato Qilin che utilizza una tattica relativamente sofisticata e altamente personalizzabile per rubare le informazioni di accesso all'account memorizzate nel browser Google Chrome.

Al giorno d'oggi, le reti wifi gratuite sono installate ovunque, nei bar, nei parchi di divertimento, nei centri commerciali,... Per noi utenti è molto comodo poterci connettere alla rete ovunque per navigare su Facebook e lavorare. Ma è sicuro utilizzare la connessione wifi gratuita?

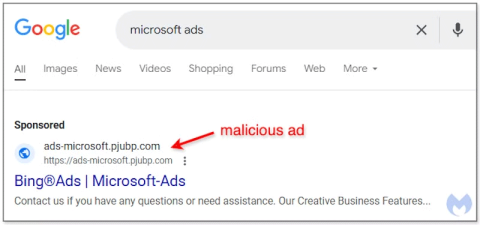

La comunità globale di hacker sta diffondendo una pericolosa tendenza: abusare della piattaforma Google Ads per diffondere codice dannoso.

Nella prima parte vi abbiamo mostrato le informazioni che si possono osservare durante l'apertura della sequenza di pacchetti inviati da Nmap. La sequenza inviata inizia con una risposta di eco ICMP per determinare se al computer o alla rete è stato assegnato un indirizzo IP.