Don Parker

Questa serie si baserà su una vulnerabilità di rete. Nell'articolo verrà presentato un attacco reale, che inizia con la ricognizione e passa all'enumerazione, allo sfruttamento dei servizi di rete e termina con le strategie di sfruttamento delle notifiche.

Tutti questi passaggi verranno osservati a livello di pacchetto dati e poi spiegati in dettaglio. Essere in grado di osservare e comprendere un attacco a livello di pacchetto è estremamente importante sia per gli amministratori di sistema sia per il personale addetto alla sicurezza della rete. Per visualizzare il traffico di rete effettivo verranno sempre utilizzati i dati in uscita dai firewall, dagli Intrusion Detection Systems (IDS) e da altri dispositivi di sicurezza. Se non capisci cosa vedi a livello di pacchetto, tutta la tecnologia di sicurezza di rete di cui disponi è inutile.

Gli strumenti utilizzati per simulare un attacco informatico sono:

Fase di configurazione

Oggigiorno su Internet vengono eseguite numerose scansioni, per non parlare delle azioni dei worm e di altre forme di malware come i virus. Saranno tutti solo rumore innocuo per le reti informatiche ben protette. Ciò che dovremmo tenere d'occhio è qualcuno che prende deliberatamente di mira una rete di computer. In questo articolo si presuppone che l'aggressore abbia già attaccato la sua vittima e abbia effettuato ricerche preliminari, ad esempio scoprendo l'indirizzo IP e gli indirizzi di rete della vittima. L'aggressore potrebbe anche aver tentato di sfruttare informazioni quali indirizzi email associati a tale rete. Questo tipo di informazioni è molto importante nel caso in cui un aggressore abbia trovato la rete ma non abbia modo di accedervi dopo aver eseguito azioni di scansione, enumerazione e spoofing. Gli indirizzi email raccolti sarebbero stati utili per impostare un attacco lato client, tentando di invitare gli utenti a un sito web dannoso tramite un collegamento presente in un'email. Nei seguenti articoli verranno presentati questi tipi di attacchi.

Come funziona

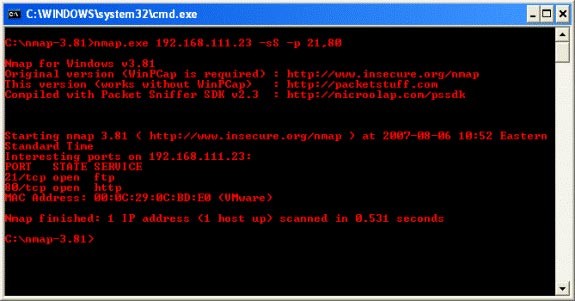

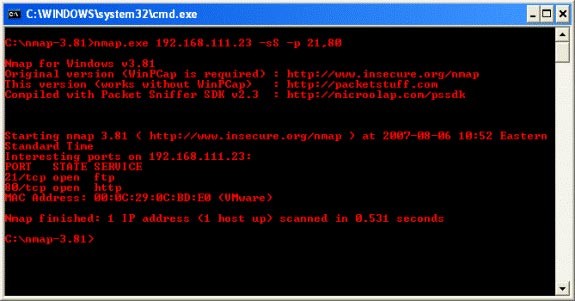

Dovremmo osservare le azioni di un hacker mentre esegue la scansione e l'enumerazione della rete della vittima. Il primo strumento utilizzato dagli hacker è Nmap. Sebbene Nmap abbia relativamente poche firme IDS, è comunque uno strumento molto utile e ampiamente utilizzato.

Attraverso la sintassi utilizzata dall'hacker nella piccola schermata mostrata sopra, possiamo vedere che l'hacker ha scelto le porte 21 e 80 in quanto dispone di alcuni exploit che possono essere utilizzati tramite Metasploit Framework. Non solo, ma anche i servizi e i protocolli di sistema, che lui conosceva molto bene. È abbastanza ovvio che sta utilizzando una scansione SYN, che è il tipo di scansione delle porte più comunemente utilizzato. Ciò è dovuto anche al fatto che quando un servizio TCP in ascolto su una porta riceve un pacchetto SYN, invia indietro un pacchetto SYN/ACK (risposta). Un pacchetto SYN/ACK indica che un servizio è effettivamente in ascolto e in attesa di una connessione. Tuttavia lo stesso problema non si verifica con UDP, che si basa su servizi come DNS (anche DNS utilizza TCP, ma per la maggior parte delle sue transazioni utilizza principalmente UDP).

La sintassi elencata di seguito è l'output che Nmap raccoglie dai pacchetti inviati, o più precisamente dai pacchetti ricevuti come risultato delle scansioni SYN eseguite. Possiamo vedere che in superficie sembrano essere forniti sia i servizi FTP che HTTP. L'indirizzo MAC non ci interessa molto, quindi lo ignoreremo. Strumenti come Nmap non sono soggetti a errori, quindi sono spesso utili per verificare le informazioni a livello di pacchetto, per garantirne l'accuratezza. Non solo, consente anche di osservare i pacchetti di ritorno dalla rete vittima, per poter raccogliere da lì informazioni sull'architettura, sui servizi e sull'host.

Cerca i pacchetti

Oggigiorno sono disponibili numerosi programmi in grado di analizzare i pacchetti e di ricavarne informazioni essenziali, come il tipo di sistema operativo, informazioni sull'architettura, ad esempio x86 o SPARC, e altro ancora. Questo non è sufficiente, ma è altrettanto importante quando impariamo a lasciare che sia un programma a fare il lavoro per noi. Con questo in mente, diamo un'occhiata alla traccia del pacchetto Nmap e scopriamo alcune informazioni sulla rete della vittima.

10:52:59.062500 IP (tos 0x0, ttl 43, id 8853, offset 0, flags [none], proto: ICMP (1), length: 28) 192.168.111.17 > 192.168.111.23: ICMP echo request seq 38214, length 8

0x0000: 4500 001c 2295 0000 2b01 0dd3 c0a8 6f11 E..."...+.....o.

0x0010: c0a8 6f17 0800 315a 315f 9546 ..o...1Z1_.F

10:52:59.078125 IP (tos 0x0, ttl 128, id 396, offset 0, flags [none], proto: ICMP (1), length: 28) 192.168.111.23 > 192.168.111.17: ICMP echo reply seq 38214, length 8

0x0000: 4500 001c 018c 0000 8001 d9db c0a8 6f17 E.............o.

0x0010: c0a8 6f11 0000 395a 315f 9546 0000 0000 ..o...9Z1_.F....

0x0020: 0000 0000 0000 0000 0000 0000 0000 ..............

Nei due pacchetti soprastanti è mostrato il batch aperto da Nmap. Ciò che fa è inviare una richiesta di eco ICMP alla rete della vittima. Noterete che non è equipaggiato su una porta specifica, perché ICMP non utilizza porte, ma è gestito dal generatore di messaggi di errore ICMP integrato nello stack del protocollo TCP/IP. Questo pacchetto ICMP è anche etichettato con un numero univoco, in questo caso 38214, per aiutare lo stack TCP/IP a esaminare il traffico di ritorno e ad associarlo al pacchetto ICMP inviato in precedenza. Il pacchetto appena sopra è una risposta da una rete vittima, sotto forma di risposta echo ICMP. Prende in considerazione anche la stringa numero 38214. In questo modo l'hacker sa che dietro quell'indirizzo IP c'è un computer o una rete.

Questa sequenza di pacchetti ICMP aperti è il motivo per cui Nmap ha una notazione IDS per essa. Se lo si desidera, è possibile disattivare l'opzione di rilevamento dell'host ICMP in Nmap. Che tipo di informazioni si possono ricavare dai risultati di un pacchetto di risposta echo ICMP proveniente dalla rete della vittima? In realtà non ci sono molte informazioni che ci aiutino a comprendere la rete. Tuttavia, è ancora possibile effettuare dei passaggi preliminari in ambiti correlati al sistema operativo. Nel pacchetto sopra riportato, il tempo necessario per popolare un campo e il valore accanto ad esso sono evidenziati in grassetto. Il valore 128 indica che questo computer è probabilmente un computer Windows. Sebbene il valore ttl non risponda esattamente a ciò che è correlato al sistema operativo, costituirà la base per i pacchetti successivi che prenderemo in considerazione.

Conclusione

In questa prima parte abbiamo esaminato la scansione di una rete in un attacco a due porte specifiche tramite Nmap. A questo punto, l'attaccante sa per certo che a quell'indirizzo IP risiede un computer o una rete di computer. Nella seconda parte di questa serie, continueremo la nostra ricerca sulla traccia di questo pacchetto e scopriremo quali altre informazioni possiamo ricavare.

Analisi di un attacco (Parte 2)

Analisi di un attacco (Parte 2)

Analisi di un attacco (Parte 3)

Analisi di un attacco (Parte 3)