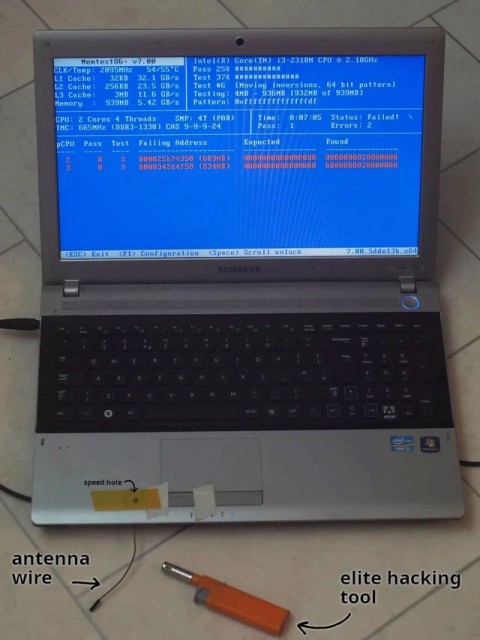

Per introdursi in un computer, un hacker ha bisogno solo di un accendino.

Un hacker e modificatore di hardware di nome David Buchanan ha appena ottenuto l'accesso root (i massimi diritti amministrativi) su un laptop utilizzando solo... un accendino, facendo sì che la comunità online smetta di preoccuparsi di una nuova vulnerabilità della sicurezza.