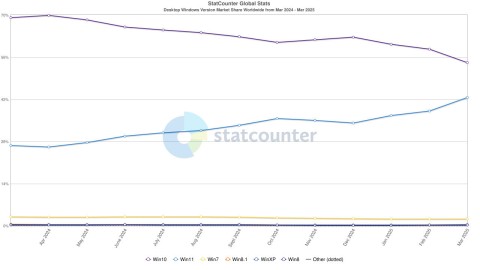

Più di tre anni fa, quando Microsoft annunciò Windows 11, il sistema operativo suscitò immediatamente molte polemiche. Non solo a causa dell'interfaccia non convenzionale, ma anche a causa degli elevati requisiti hardware, molti sistemi potrebbero ancora non essere in grado di eseguire Windows 11 ufficiale, ad esempio nel caso di TPM e Secure Boot.

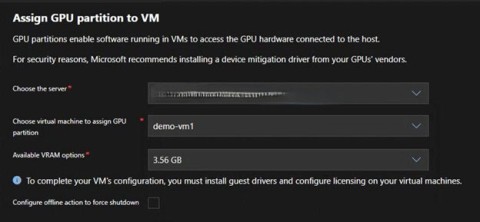

Microsoft ha spiegato più volte perché funzionalità come TPM (Trusted Platform Module) 2.0, VBS (Virtualization-based Security) e Secure Boot sono importanti per i PC Windows 11. Microsoft richiede che i PC degli utenti supportino queste funzionalità per poter utilizzare Windows 11, per via dei vantaggi di sicurezza avanzata che offrono, e ha rilasciato delle demo visive per spiegare meglio il funzionamento di queste funzionalità.

Di recente, con l'aggiornamento delle funzionalità di Windows 11 24H2, Microsoft ha aggiornato uno degli articoli di supporto sul suo sito Web ufficiale intitolato "Crittografia automatica dei dispositivi tramite BitLocker", che Microsoft chiama "Auto-DE". Vale la pena notare che questo documento menziona il motivo per cui TPM e Secure Boot sono necessari per la crittografia del dispositivo.

Di seguito è riportato il contenuto del documento di supporto prima della modifica.

Perché la crittografia del dispositivo non è disponibile?

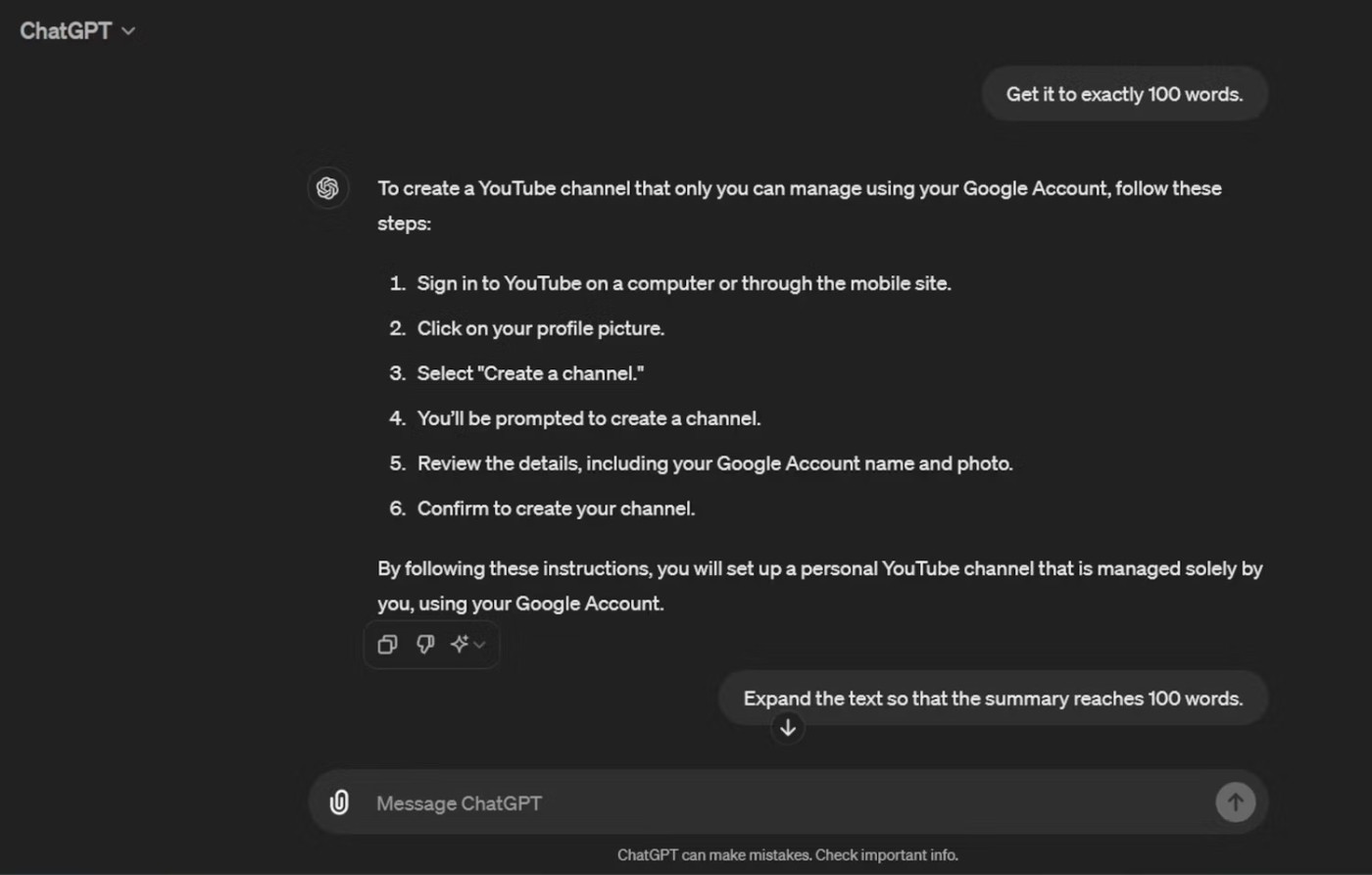

Ecco i passaggi per determinare perché la crittografia del dispositivo potrebbe non essere disponibile:

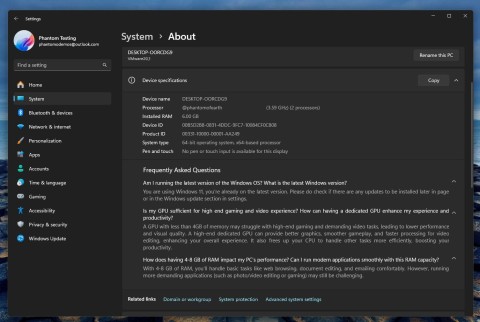

1. Dal menu Start, digitare Informazioni di sistema, fare clic con il pulsante destro del mouse su Informazioni di sistema nell'elenco dei risultati, quindi selezionare Esegui come amministratore.

2. Nell'elenco Riepilogo sistema - Elemento, cercare il valore Supporto crittografia automatica dispositivo o Supporto crittografia dispositivo.

- Il valore indica il motivo per cui la crittografia del dispositivo non può essere abilitata.

- Se il valore indica Soddisfa i prerequisiti, la crittografia del dispositivo è attualmente disponibile sul dispositivo.

Ed ecco il contenuto del documento di supporto dopo la sua modifica.

Perché la crittografia del dispositivo non è disponibile?

Ecco i passaggi per determinare perché la crittografia del dispositivo potrebbe non essere disponibile:

1. Dal menu Start, digitare Informazioni di sistema, fare clic con il pulsante destro del mouse su Informazioni di sistema nell'elenco dei risultati, quindi selezionare Esegui come amministratore.

2. Nell'elenco Riepilogo sistema - Elemento, cercare il valore Supporto crittografia automatica dispositivo o Supporto crittografia dispositivo.

Il valore descrive lo stato di supporto della crittografia del dispositivo:

- Soddisfa i prerequisiti: crittografia del dispositivo disponibile sul tuo dispositivo

- TPM non utilizzabile: il dispositivo non dispone di un Trusted Platform Module (TPM) oppure il TPM non è abilitato nel BIOS o nell'UEFI.

- WinRE non configurato: il dispositivo non ha Ambiente ripristino Windows configurato.

- Il binding PCR7 non è supportato: l'avvio protetto è disabilitato nel BIOS/UEFI oppure sono presenti periferiche collegate al dispositivo durante l'avvio (ad esempio un'interfaccia di rete dedicata, una docking station o una scheda grafica esterna).

In pratica, l'articolo spiega nel dettaglio quali sono questi "prerequisiti" non soddisfatti. Tra questi rientrano TPM, WinRE (Windows Recovery Environment) e Secure Boot.

Inoltre, Microsoft ha menzionato anche PCR7. PCR, o Platform Configuration Register, è una posizione di memoria sul TPM e viene utilizzata per memorizzare gli algoritmi hash. BitLocker è associato al profilo PCR 7, o PCR7. Questo collegamento garantisce che la chiave di crittografia, in questo caso la chiave BitLocker, venga caricata solo durante un determinato periodo di tempo durante il processo di avvio, non prima o dopo.

È qui che entra in gioco Secure Boot, poiché verifica e autentica il certificato Microsoft Windows PCA 2011 richiesto durante l'avvio, poiché una firma non valida farà sì che BitLocker utilizzi profili diversi dal 7.

Il rinnovato interesse per BitLocker e la crittografia su Windows 11 24H2 è emerso di recente, quando il colosso di Redmond ha inaspettatamente abbassato i requisiti OEM per Auto-DE sull'ultima versione di Windows, consentendo così anche ai PC domestici di essere crittografati automaticamente. Poco dopo, l'azienda ha rilasciato anche una pratica guida al backup e al ripristino delle chiavi BitLocker.

Non molto tempo fa, anche Microsoft ha ribadito TPM 2.0 come standard non negoziabile per i suoi sistemi operativi.