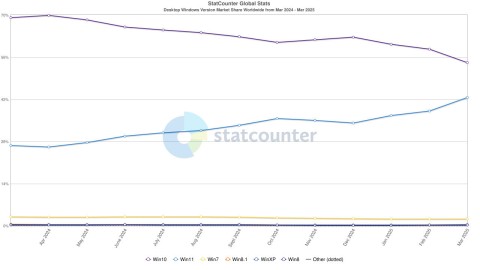

Da oltre 20 anni, diverse versioni di Windows utilizzano Kerberos come protocollo di autenticazione primario. Tuttavia, in alcuni casi, il sistema operativo deve utilizzare un altro metodo, ad esempio NTLM (NT LAN Manager).

NTLM è un vecchio protocollo di autenticazione Microsoft, sostituito da Kerberos in Windows 2000. Tuttavia, NTLM viene ancora utilizzato per memorizzare le password di Windows localmente o nel file NTDS.dit nei controller di dominio Active Directory. Attualmente NTLM è considerato non sicuro e presenta numerose gravi vulnerabilità di sicurezza.

Nell'ottobre dello scorso anno, Microsoft ha annunciato ufficialmente che l'azienda intendeva espandere l'uso di Kerberos, con l'obiettivo finale di eliminare completamente l'uso di NTLM su Windows, in particolare a partire da Windows 11 e versioni successive.

L'azienda ha pubblicato sul suo sito Web ufficiale informazioni su un elenco aggiornato delle funzionalità di Windows che stanno per essere dismesse, tra cui ora c'è anche NTLM (New Technology Lan Manager). Questa nota riguarda tutte le versioni di NTLM, comprese LANMAN, NTLMv1 e NTLMv2.

Entro giugno di quest'anno, Microsoft ha confermato che intende interrompere il supporto NTLM dopo Windows 11 24H2 e Windows Server 2025 e quindi la funzionalità non sarà più disponibile nelle future versioni di Windows client e server.

Oggi Microsoft ha iniziato a rimuovere NTLM da Windows 11 24H2 e Windows Server 2025, annunciando che NTLMv1 è stato rimosso dalle suddette versioni di Windows.

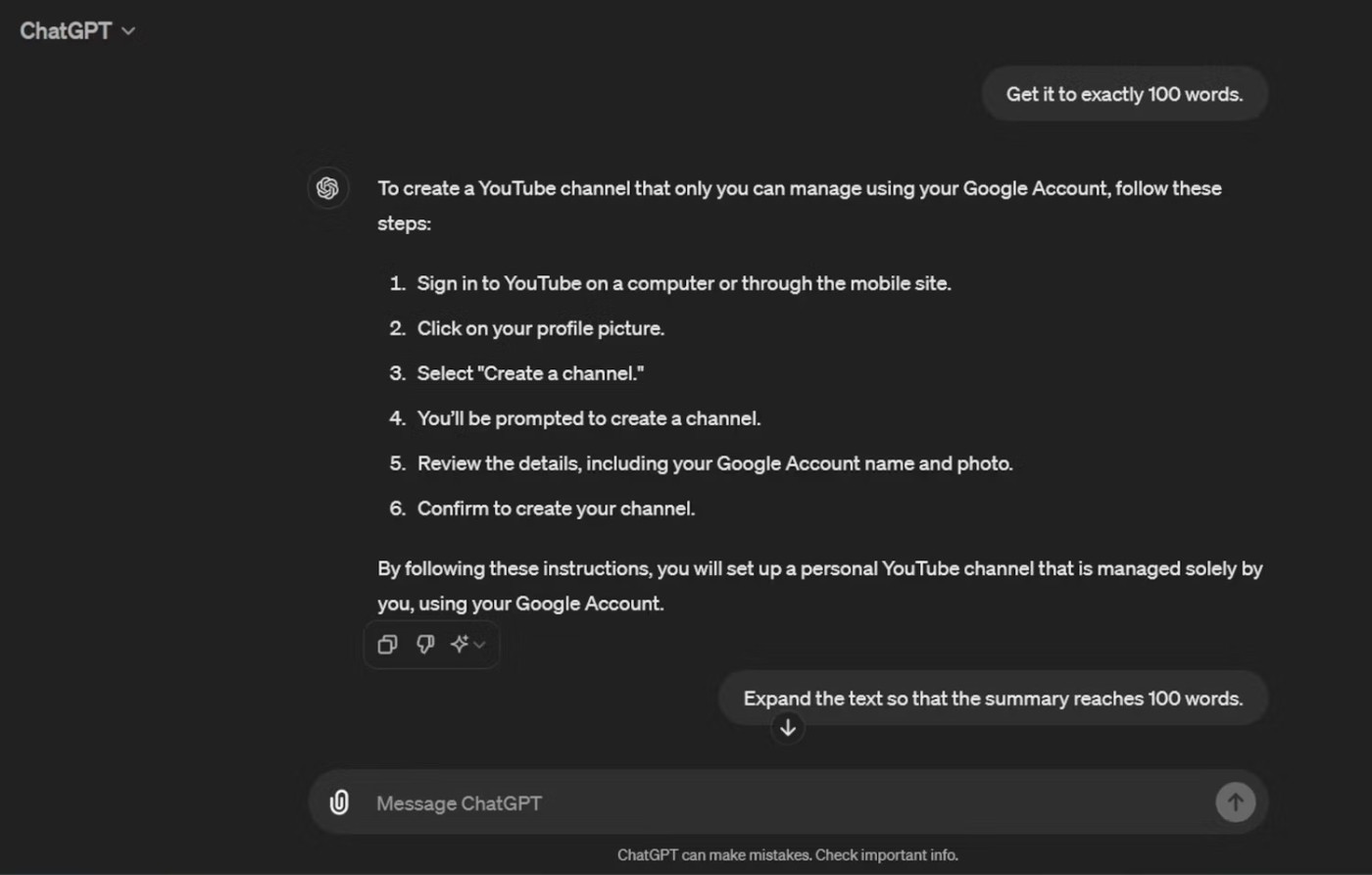

Microsoft ha spiegato in precedenza che il motivo di questa mossa è quello di migliorare la sicurezza dell'autenticazione, poiché protocolli più moderni come Kerberos saranno in grado di fornire una protezione migliore. L'azienda ora consiglia di utilizzare il protocollo Negotiate per garantire che NTLM venga utilizzato solo quando Kerberos non è disponibile.

Microsoft ha aggiornato l'avviso nella pagina delle funzionalità di fine supporto come segue:

Tutte le versioni di NTLM, tra cui LANMAN, NTLMv1 e NTLMv2, non sono più in fase di sviluppo attivo e sono state deprecate. L'utilizzo di NTLM continuerà a essere mantenuto nella prossima versione di Windows Server e nella prossima versione annuale di Windows. Le chiamate a NTLM dovrebbero essere sostituite con chiamate a Negotiate, che tenterà di autenticarsi con Kerberos e ricorrerà a NTLM solo quando necessario.

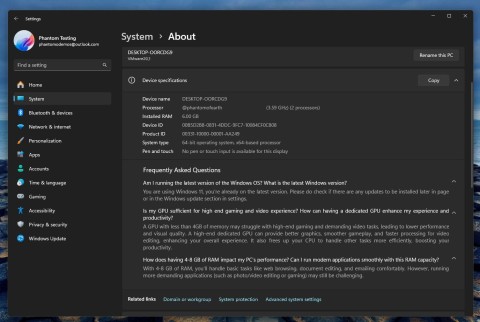

[Aggiornamento - novembre 2024]: NTLMv1 è stato rimosso a partire da Windows 11 versione 24H2 e Windows Server 20205.

NTLM è comunemente utilizzato da aziende e organizzazioni per l'autenticazione Windows, poiché questo protocollo "non richiede una connessione di rete locale a un controller di dominio". È anche "l'unico protocollo supportato quando si utilizza un account locale" e "funziona anche quando non si sa qual è il server di destinazione".

Questi vantaggi hanno portato alcune applicazioni e servizi a continuare a usare NTLM in modo rigido, anziché passare a protocolli di autenticazione più moderni come Kerberos. Kerberos offre una maggiore sicurezza ed è più scalabile di NTLM. Ecco perché Kerberos è ora il protocollo predefinito preferito negli ambienti Windows.

Il problema è che, sebbene le aziende possano disattivare NTLM per l'autenticazione, le applicazioni e i servizi cablati possono comunque presentare problemi. Ecco perché Microsoft ha aggiunto molte nuove funzionalità di autenticazione a Kerberos. Queste modifiche verranno implementate in modo che, a lungo termine, Kerberos diventi l'unico protocollo di autenticazione di Windows.

Oltre a NTLMv1, un'altra funzionalità di sicurezza è stata rimossa da Windows 11 24H2. Microsoft ha confermato che Windows Information Protection (WIP) o Enterprise Data Protection (EDP) verrà rimosso dall'ambiente Windows. Questa funzione ha lo scopo di proteggere dalla perdita accidentale di dati.