Comprendere le tecniche di cracking delle password utilizzate dagli hacker per far saltare in aria i tuoi account online è un ottimo modo per assicurarti che non accada mai a te.

Sicuramente avrai sempre bisogno di cambiare la tua password, e talvolta più urgentemente di quanto pensi, ma mitigare i furti è un ottimo modo per rimanere al passo con la sicurezza del tuo account. Puoi sempre andare su www.haveibeenpwned.com per verificare se sei a rischio, ma semplicemente pensare che la tua password sia abbastanza sicura da non essere violata è una cattiva mentalità da avere.

Quindi, per aiutarti a capire come gli hacker ottengono le tue password, sicure o meno, abbiamo messo insieme un elenco delle dieci principali tecniche di cracking delle password utilizzate dagli hacker. Alcuni dei metodi seguenti sono certamente obsoleti, ma ciò non significa che non siano ancora utilizzati. Leggi attentamente e scopri cosa mitigare.

Le dieci principali tecniche di cracking delle password utilizzate dagli hacker

1. Phishing

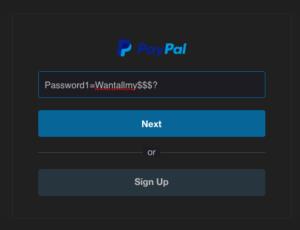

C'è un modo semplice per hackerare, chiedere all'utente la sua password. Un'e-mail di phishing porta l'ignaro lettore a una pagina di accesso falsificata associata a qualsiasi servizio a cui l'hacker desidera accedere, di solito chiedendo all'utente di risolvere qualche terribile problema con la propria sicurezza. Quella pagina quindi screma la loro password e l'hacker può usarla per i propri scopi.

Perché prendersi la briga di decifrare la password quando l'utente te la darà comunque volentieri?

2. Ingegneria sociale

L'ingegneria sociale porta l'intero concetto di "chiedi all'utente" al di fuori della casella di posta in cui il phishing tende a rimanere nel mondo reale.

Uno dei preferiti dell'ingegnere sociale è chiamare un ufficio fingendosi un tecnico della sicurezza IT e chiedere semplicemente la password di accesso alla rete. Saresti stupito di quanto spesso funzioni. Alcuni hanno persino le gonadi necessarie per indossare un abito e un badge con il nome prima di entrare in un'azienda per porre la stessa domanda faccia a faccia all'addetto alla reception.

Di volta in volta, è stato dimostrato che molte aziende non dispongono di una buona sicurezza o le persone sono troppo amichevoli e fiduciose quando non dovrebbero esserlo, come dare alle persone l'accesso a luoghi sensibili a causa di una storia uniforme o strappalacrime.

3. Malware

Il malware si presenta in molte forme, come un keylogger, noto anche come screen scraper, che registra tutto ciò che digiti o acquisisce schermate durante un processo di accesso, quindi inoltra una copia di questo file all'hacker central.

Alcuni malware cercheranno l'esistenza di un file di password del client del browser Web e lo copieranno, che, a meno che non sia crittografato correttamente, conterrà password salvate facilmente accessibili dalla cronologia di navigazione dell'utente.

4. Attacco del dizionario

L'attacco del dizionario utilizza un semplice file contenente parole che possono essere trovate in un dizionario, da qui il suo nome piuttosto semplice. In altre parole, questo attacco utilizza esattamente il tipo di parole che molte persone usano come password.

Raggruppare in modo intelligente parole come "letmein" o "superadministratorguy" non impedirà che la tua password venga violata in questo modo - beh, non per più di qualche secondo in più.

5. Attacco al tavolo arcobaleno

I tavoli arcobaleno non sono così colorati come potrebbe suggerire il loro nome ma, per un hacker, la tua password potrebbe essere alla fine. Nel modo più semplice possibile, puoi ridurre una tabella arcobaleno in un elenco di hash precalcolati, il valore numerico utilizzato durante la crittografia di una password. Questa tabella contiene gli hash di tutte le possibili combinazioni di password per un determinato algoritmo di hashing. I tavoli arcobaleno sono attraenti in quanto riducono il tempo necessario per decifrare un hash della password semplicemente cercando qualcosa in un elenco.

Tuttavia, i tavoli arcobaleno sono cose enormi e ingombranti. Richiedono una notevole potenza di calcolo per funzionare e una tabella diventa inutile se l'hash che sta cercando di trovare è stato "salato" dall'aggiunta di caratteri casuali alla sua password prima dell'hashing dell'algoritmo.

Si parla di tavole arcobaleno salate esistenti, ma queste sarebbero talmente grandi da risultare difficilmente utilizzabili nella pratica. Probabilmente funzionerebbero solo con un set predefinito di "caratteri casuali" e stringhe di password inferiori a 12 caratteri poiché la dimensione della tabella sarebbe altrimenti proibitiva anche per gli hacker a livello statale.

6. Ragno

Gli hacker esperti si sono resi conto che molte password aziendali sono composte da parole collegate all'azienda stessa. Lo studio della letteratura aziendale, del materiale di vendita del sito Web e persino dei siti Web dei concorrenti e dei clienti elencati può fornire le munizioni per creare un elenco di parole personalizzato da utilizzare in un attacco di forza bruta.

Gli hacker davvero esperti hanno automatizzato il processo e hanno consentito a un'applicazione di spidering, simile ai web crawler impiegati dai principali motori di ricerca, di identificare le parole chiave, quindi raccogliere e confrontare gli elenchi per loro.

7. Cracking offline

È facile immaginare che le password siano sicure quando i sistemi che proteggono bloccano gli utenti dopo tre o quattro tentativi sbagliati, bloccando le applicazioni di indovinazione automatica. Bene, questo sarebbe vero se non fosse per il fatto che la maggior parte dell'hacking delle password avviene offline, utilizzando una serie di hash in un file di password che è stato "ottenuto" da un sistema compromesso.

Spesso l'obiettivo in questione è stato compromesso tramite un hack su una terza parte, che quindi fornisce l'accesso ai server di sistema e agli importantissimi file hash delle password dell'utente. Il cracker di password può quindi impiegare tutto il tempo necessario per provare a decifrare il codice senza avvisare il sistema di destinazione o il singolo utente.

8. Attacco di forza bruta

Simile all'attacco del dizionario, l'attacco di forza bruta viene fornito con un ulteriore vantaggio per l'hacker. Invece di utilizzare semplicemente parole, un attacco di forza bruta consente loro di rilevare parole non presenti nel dizionario elaborando tutte le possibili combinazioni alfanumeriche da aaa1 a zzz10.

Non è veloce, a condizione che la tua password sia lunga più di una manciata di caratteri, ma alla fine scoprirà la tua password. Gli attacchi di forza bruta possono essere ridotti aumentando la potenza di elaborazione, sia in termini di potenza di elaborazione, incluso lo sfruttamento della potenza della GPU della scheda video, sia di numeri di macchine, come l'utilizzo di modelli di elaborazione distribuiti come i minatori di bitcoin online.

9. Surf sulle spalle

Un'altra forma di ingegneria sociale, lo shoulder surfing, proprio come implica, implica sbirciare oltre le spalle di una persona mentre inserisce credenziali, password, ecc. viene rubato in questo modo, quindi resta attento a ciò che ti circonda quando accedi a conti bancari, ecc.

Il più fiducioso degli hacker assumerà le sembianze di un corriere di pacchi, un tecnico dell'assistenza per l'aria condizionata o qualsiasi altra cosa che consenta loro di accedere a un edificio per uffici. Una volta entrati, la “divisa” del personale di servizio fornisce una sorta di lasciapassare gratuito per girare senza ostacoli e prendere nota delle password inserite dai veri membri dello staff. Offre inoltre un'eccellente opportunità per osservare tutti quei post-it attaccati alla parte anteriore degli schermi LCD con i dati di accesso scarabocchiati sopra.

10. Indovina

Il migliore amico dei cracker di password, ovviamente, è la prevedibilità dell'utente. A meno che non sia stata creata una password veramente casuale utilizzando un software dedicato all'attività, è improbabile che una password "casuale" generata dall'utente sia qualcosa del genere.

Invece, grazie all'attaccamento emotivo del nostro cervello alle cose che ci piacciono, è probabile che quelle password casuali siano basate sui nostri interessi, hobby, animali domestici, famiglia e così via. In effetti, le password tendono ad essere basate su tutte le cose di cui ci piace chattare sui social network e persino includere nei nostri profili. È molto probabile che i cracker di password esaminino queste informazioni e facciano alcune ipotesi plausibili, spesso corrette, quando tentano di decifrare una password a livello di consumatore senza ricorrere a dizionari o attacchi di forza bruta.

Altri attacchi da cui fare attenzione

Se agli hacker manca qualcosa, non è la creatività. Utilizzando una varietà di tecniche e adattandosi ai protocolli di sicurezza in continua evoluzione, questi intrusi continuano ad avere successo.

Ad esempio, chiunque sui social media ha probabilmente visto i divertenti quiz e modelli che ti chiedono di parlare della tua prima macchina, del tuo cibo preferito, della canzone numero uno per il tuo 14° compleanno. Sebbene questi giochi sembrino innocui e siano sicuramente divertenti da pubblicare, in realtà sono un modello aperto per domande di sicurezza e risposte di verifica dell'accesso all'account.

Quando crei un account, forse prova a utilizzare risposte che in realtà non ti riguardano ma che puoi facilmente ricordare. "Qual è stata la tua prima macchina?" Invece di rispondere sinceramente, metti invece l'auto dei tuoi sogni. Altrimenti, semplicemente non pubblicare alcuna risposta di sicurezza online.

Un altro modo per ottenere l'accesso è semplicemente reimpostare la password. La migliore linea di difesa contro un intruso che reimposta la tua password è utilizzare un indirizzo e-mail che controlli frequentemente e mantenere aggiornate le tue informazioni di contatto. Se disponibile, abilita sempre l'autenticazione a 2 fattori. Anche se l'hacker scopre la tua password, non può accedere all'account senza un codice di verifica univoco.

Best practice per proteggersi dagli hacker

- Mantieni password complesse e univoche per tutti i tuoi account, sono disponibili gestori di password.

- Non fare clic arbitrariamente sui collegamenti o scaricare file nelle e-mail, è meglio non farlo affatto, ma le e-mail di attivazione lo impediscono.

- Controlla e applica periodicamente gli aggiornamenti di sicurezza. La maggior parte dei computer di lavoro potrebbe non consentirlo, l'amministratore di sistema si occuperà di queste cose.

- Quando si utilizza un nuovo computer o unità, prendere in considerazione l'utilizzo della crittografia. È possibile crittografare un HDD/SSD con dati su di esso, ma possono essere necessarie ore o giorni a causa delle informazioni aggiuntive.

- Usa la nozione di privilegio minimo, il che significa dare accesso solo a ciò che è necessario. Fondamentalmente, crea account utente che non sono amministratori per l'uso occasionale del computer da parte tua o di amici e familiari.

Domande frequenti

Perché ho bisogno di una password diversa per ogni sito?

Probabilmente sai che non dovresti fornire le tue password e non dovresti scaricare alcun contenuto con cui non hai familiarità, ma per quanto riguarda gli account a cui accedi ogni giorno? Supponi di utilizzare la stessa password per il tuo conto bancario che utilizzi per un account arbitrario come Grammarly. Se Grammarly viene violato, l'utente ha anche la tua password bancaria (e forse la tua e-mail che rende ancora più facile l'accesso a tutte le tue risorse finanziarie).

Cosa posso fare per proteggere i miei account?

L'utilizzo di 2FA su tutti gli account che offrono la funzione, l'utilizzo di password univoche per ciascun account e l'utilizzo di una combinazione di lettere e simboli è la migliore linea di difesa contro gli hacker. Come affermato in precedenza, ci sono molti modi diversi in cui gli hacker ottengono l'accesso ai tuoi account, quindi altre cose che devi assicurarti di fare regolarmente sono mantenere il tuo software e le tue app aggiornate (per le patch di sicurezza) e evitando qualsiasi download con cui non hai familiarità.

Qual è il modo più sicuro per conservare le password?

Tenere il passo con diverse password univocamente strane può essere incredibilmente difficile. Sebbene sia molto meglio eseguire il processo di reimpostazione della password piuttosto che compromettere i tuoi account, richiede molto tempo. Per proteggere le tue password puoi utilizzare un servizio come Last Pass o KeePass per salvare tutte le password del tuo account.

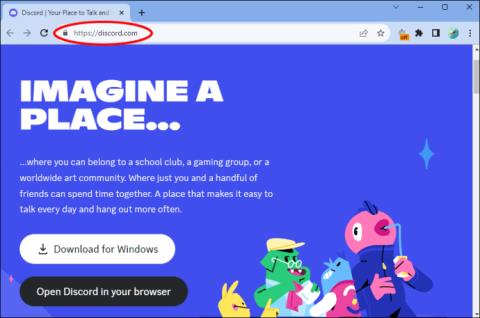

Puoi anche utilizzare un algoritmo unico per conservare le tue password rendendole più facili da ricordare. Ad esempio, PayPal potrebbe essere qualcosa come hwpp+c832. Essenzialmente, questa password è la prima lettera di ogni interruzione nell'URL (https://www.paypal.com) con l'ultimo numero dell'anno di nascita di tutti nella tua casa (solo per esempio). Quando accedi al tuo account, visualizza l'URL che ti fornirà le prime lettere di questa password.

Aggiungi simboli per rendere la tua password ancora più difficile da hackerare, ma organizzali in modo che siano più facili da ricordare. Ad esempio, il simbolo "+" può essere per qualsiasi account relativo all'intrattenimento mentre il simbolo "!" può essere utilizzato per i conti finanziari.

Praticare la sicurezza online

In un'era globale in cui le comunicazioni possono avvenire in tutto il mondo apparentemente in un istante, è importante ricordare che non tutti hanno buone intenzioni. Proteggiti online gestendo e aggiornando attivamente le tue password e la consapevolezza delle fughe di informazioni sui social media. La condivisione è premurosa, ma non le informazioni personali per diventare un facile bersaglio per i criminali informatici.