L'hacking, come suggerisce la parola, non ha nulla a che fare con qualcosa di etico. L'hacking sta entrando con la forza nel sistema di qualcuno con una mentalità fraudolenta per violare la sua privacy o rubare i suoi dati di sistema. Tuttavia, se viene fatto sotto l'intimazione e l'approvazione per identificare i punti deboli e le minacce a una rete di computer oa una singola unità per aiutare a risolvere i problemi di rete di qualcuno, allora sarebbe definito come etico. La persona coinvolta in ciò è chiamata hacker etico.

Abbiamo capito cos'è l'hacking e quasi tutti abbiamo il WiFi in casa. Qual è la forma completa di "WiFi"? Per molti di noi, l'acronimo sta per "Wireless fidelity", è un equivoco. Sebbene la maggior parte di noi lo pensasse così, a beneficio di tutti, è semplicemente una frase di marchio che significa IEEE 802.11x ed è una tecnologia wireless che fornisce Internet wireless ad alta velocità e connessione di rete.

Prima di approfondire, cerchiamo di capire che un attacco di hacking è di due tipi, ovvero attacco passivo e attivo e l'uso di altre terminologie come sniffing, WEP e WPA, ecc.

Attacco passivo: prima cattura i pacchetti di dati della rete e poi cerca di recuperare la password della rete analizzando i pacchetti, in altre parole prendendo informazioni da un sistema senza distruggere le informazioni. Si tratta più di monitoraggio e analisi, mentre

L'attacco attivo è quando è in corso il recupero di una password catturando pacchetti di dati con l'alterazione o la distruzione di questi pacchetti di dati, in altre parole, prendendo le informazioni di sistema dal sistema e quindi modificando i dati o distruggendoli del tutto.

Sniffing: è il processo di intercettazione e ispezione o, in breve, monitoraggio di pacchetti di dati utilizzando un dispositivo o un'applicazione software allo scopo di rubare informazioni come password, indirizzo IP o processi che possono aiutare un infiltrato a entrare in una rete o sistema.

WEP: è un tipo comune di metodo di crittografia utilizzato dalle reti wireless che sta per " Wireless Equivalent Privacy " e non è considerato molto sicuro al giorno d'oggi poiché gli hacker possono facilmente violare le chiavi WEP.

WPA: è un altro metodo di crittografia comune utilizzato dalle reti wireless che sta per "WiFi Protected Access" è un protocollo di applicazione wireless che non può essere facilmente violato ed è l'opzione più sicura in quanto richiederebbe l'uso della forza bruta o dell'attacco del dizionario, nonostante che non ci sarebbe la garanzia di decifrare le chiavi WPA.

Con le terminologie di cui sopra in background, proviamo ora a trovare i migliori strumenti di hacking WiFi per PC nel 2020 che funzionano su qualsiasi sistema operativo, sia esso Windows, Mac o Linux. Di seguito sono riportati in dettaglio gli strumenti più diffusi utilizzati per la risoluzione dei problemi di rete e il cracking delle password wireless.

Contenuti

20 migliori strumenti di hacking Wi-Fi per PC (2020)

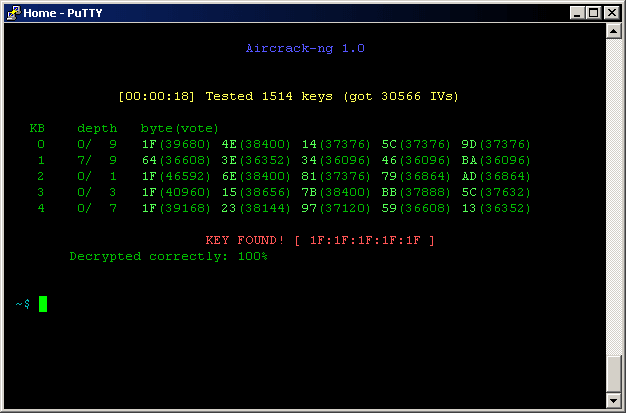

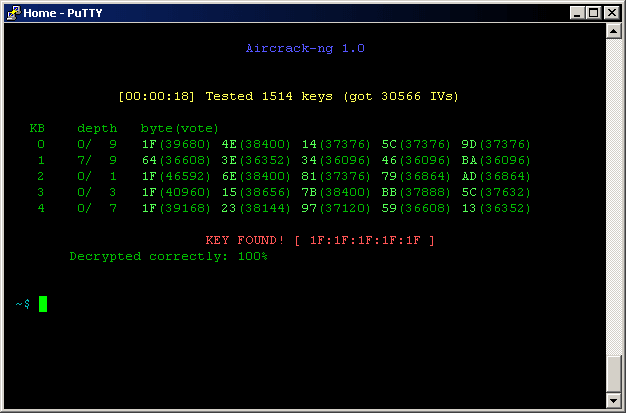

1. Aircrack-ng

Aircrack-ng è un noto software gratuito per craccare password wireless scritto in linguaggio C. Questo software si concentra principalmente su un metodo graduale di monitoraggio, attacco, test e infine decifratura della password. Questa applicazione utilizza l'attacco FMS standard, l'attacco Korek e il nuovo attacco PTW per ottimizzare la sua velocità, rendendolo un efficace strumento di cracking WiFi.

Funziona principalmente sul sistema operativo Linux e supporta Windows, OS X, Free BSD, NetBSD, OpenBSD e persino i sistemi operativi Solaris ed eComStation 2. L'app supporta anche altri adattatori wireless come Live CD e immagini VMWare. Non sono necessarie molte competenze e conoscenze per utilizzare l'immagine VMWare, ma presenta alcuni vincoli; funziona con un numero limitato di sistemi operativi e supporta un numero limitato di dispositivi USB.

L'app attualmente disponibile in inglese utilizza pacchetti di dati per craccare le chiavi WEP e WPA-PSK della rete 802.11b. Può decifrare le chiavi WEP utilizzando un attacco FMS, un attacco PTW e attacchi a dizionario. Per decifrare WPA2-PSK, utilizza gli attacchi del dizionario. L'app si concentra su attacchi Replay, de-autenticazione, punti di accesso falsi e molto altro. Supporta anche l'esportazione dei dati in un file di testo.

Questo software può essere scaricato utilizzando il link http://www.aircrack-ng.org/, e la parte migliore è che nel caso in cui non sai come utilizzare il software, hai a disposizione tutorial online, forniti dalla società che ha progettato questo software, dove puoi imparare come installare e utilizzare, per decifrare le password wireless.

Scarica ora

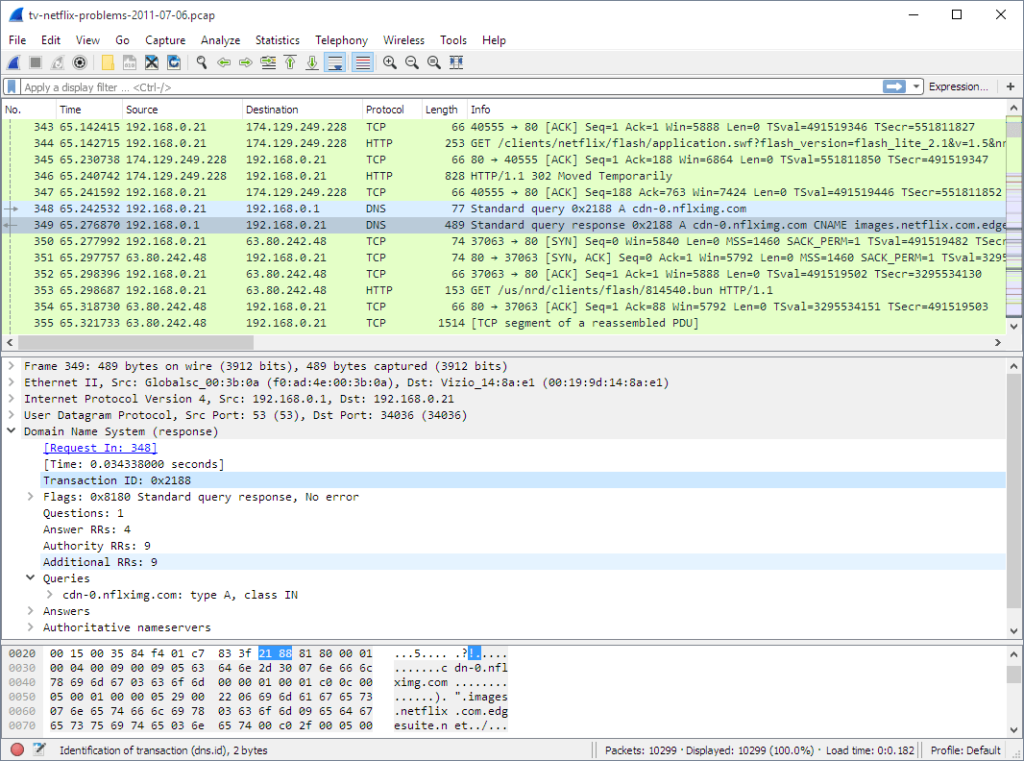

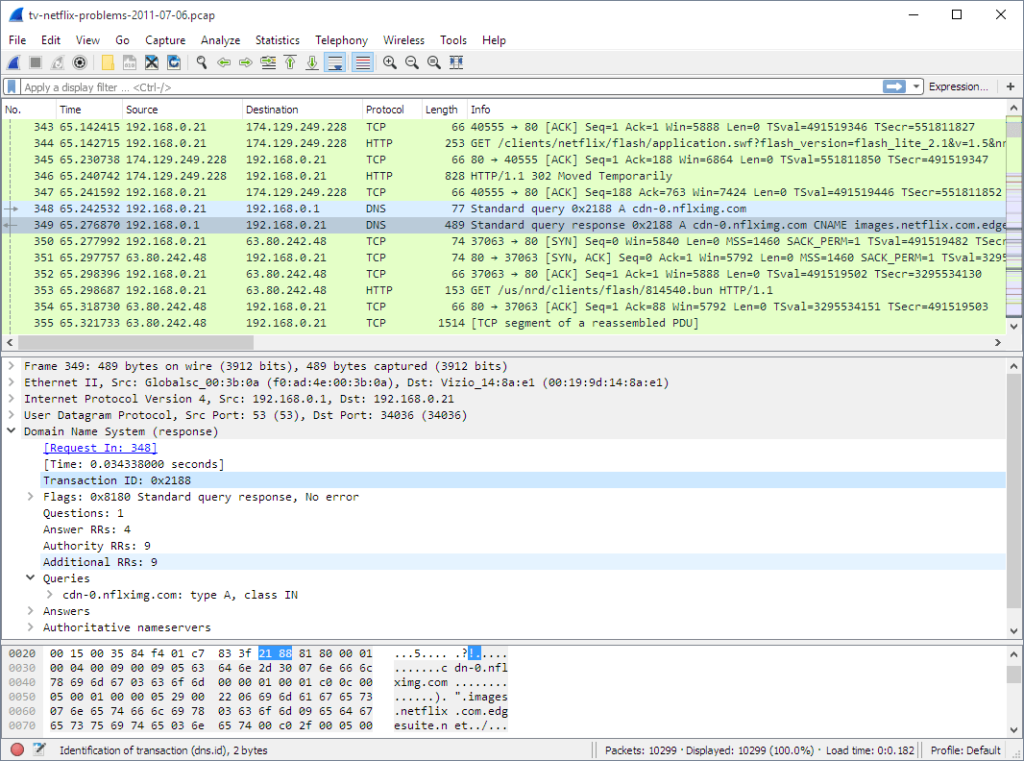

2. WireShark

Wireshark Hacking Tool è un analizzatore di pacchetti di dati gratuito e open source e un software di analisi delle procedure di rete. È uno dei migliori strumenti di hacking wifi che è molto popolare tra gli utenti di Windows. Questo strumento consente di comprendere ciò che sta accadendo sulla rete a livello minimo o microscopico. Viene utilizzato per la risoluzione dei problemi e l'analisi della rete, lo sviluppo di software e le procedure di comunicazione. Può essere utilizzato anche nel lavoro di sviluppo educativo.

È possibile utilizzare questo software per ispezionare e analizzare online o offline un numero qualsiasi di centinaia di protocolli e ottenere i migliori risultati. Non solo può analizzare i dati wireless, ma può anche raccogliere e leggere dati da Bluetooth, Ethernet, USB, Token Ring, FDDI, IEEE 802.11, PPP/HDLC, ATM, Frame relay, ecc. per l'analisi.

Questo strumento supporta più sistemi operativi e può essere eseguito utilizzando Windows, Linux, Mac OS, Solaris, FreeBSD, NetBSD e molto altro. Molte organizzazioni commerciali, imprese senza scopo di lucro, agenzie governative e istituzioni educative lo utilizzano come standard esistente o de facto per l'ispezione dettagliata attraverso diversi protocolli.

Può esaminare i dati acquisiti utilizzando l'utilità TShark in modalità TTY o l'interfaccia utente grafica (GUI). Consente la comunicazione tramite icone grafiche e indicatori audio, ma non utilizza un'interfaccia utente basata su testo, navigazione testuale o etichette di comandi digitate.

Ha un ricco protocollo Voice over Internet, ad esempio analisi VoIP o, in termini standard, servizio telefonico su Internet, che è possibile se si dispone di una buona connessione Internet. Questo ti aiuta a evitare la tua chiamata attraverso una torre della compagnia telefonica locale, che addebita più per la stessa chiamata rispetto a una chiamata VoIP.

WireShark è anche noto per le funzionalità di visualizzazione più potenti e può anche catturare file compressi con gzip e decomprimerli durante l'esecuzione di un programma per computer senza interrompere o interrompere il programma già in esecuzione.

L'app può anche essere utilizzata per decrittografare molti protocolli come IPsec, ISAKMP, Kerberos, SNMPv3, SSL/TLS, WEP e WPA/WPA2. Utilizzando l'app, puoi anche applicare una codifica a colori diversa al tuo elenco di pacchetti di dati per un'analisi rapida e facile da usare e da capire.

Supporta anche l'esportazione di dati in un file di testo normale, PostScript, CVS o XML. Lo strumento di hacking WireShark è considerato lo strumento migliore per analizzare i pacchetti di dati con una buona funzionalità e utilizzare il collegamento - https://www. wireshark.org/ puoi scaricare questo strumento per il tuo uso.

Scarica ora

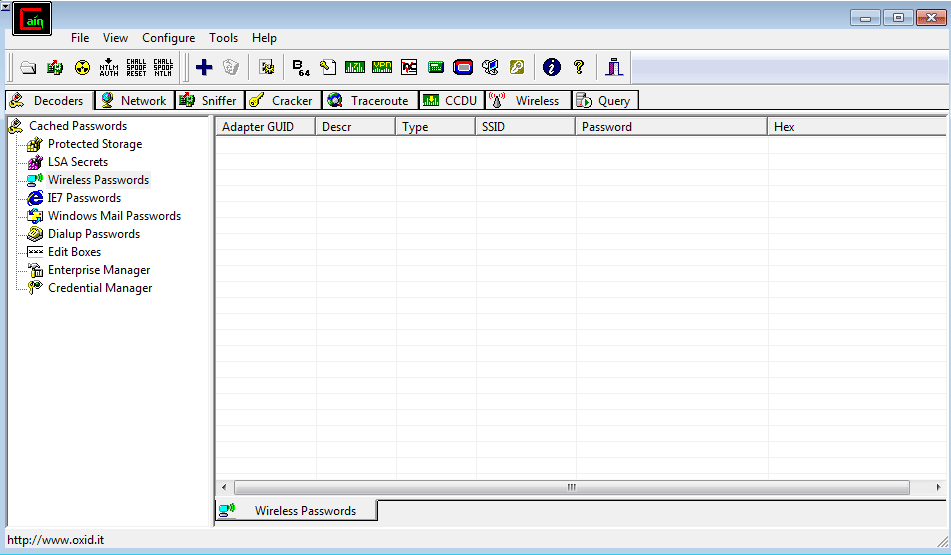

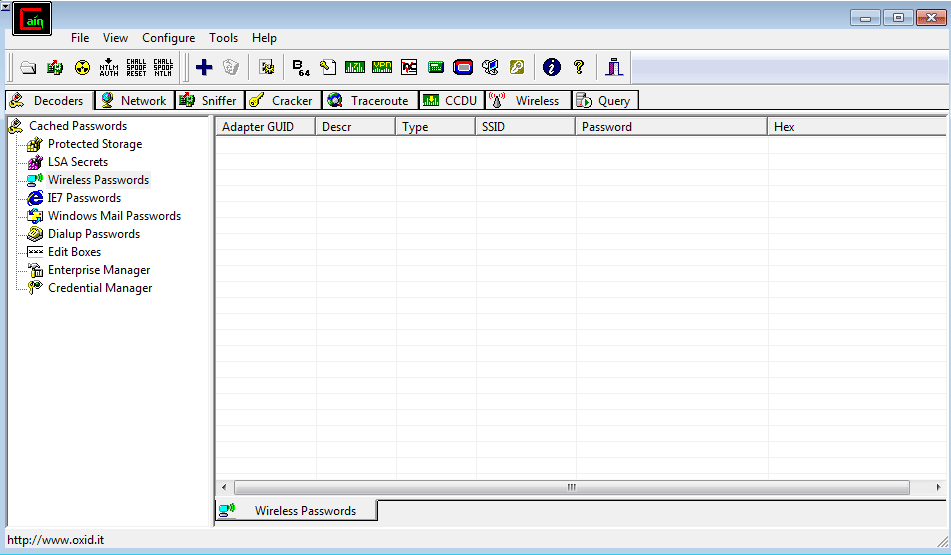

3. Caino e Abele

Cane & Abel is another popular software in the list of tools to recover Wifi password, which is simply a softer way of using the word hacking. It is named after the children of Adam and Eve, an interesting way of naming by the tool’s developers. An intriguing name, isn’t it? However, let’s leave the naming to the wisdom of the developers and proceed ahead.

This tool is used for different versions of Microsoft OS and uses various techniques through the process of investigating and analyzing each data packet individually, and decoding scrambled passwords, or simply by using brute force, dictionary attacks, and cryptanalysis attacks.

Using the app you can also examine wireless data and retrieve wireless network keys by detecting cached passwords and analyzing routing security details. A newly added hacking feature is Address Resolution Protocol or the ARP support for detection on switched LANs and MITM attacks.

If this is not the end-all, using the Windows WiFi hacking software, you can also record Voice over Internet Protocol i.e., VoIP conversations.

This is the recommended and most used tool by security consultants, professional penetration testers, and anyone who plans to use it constructively for ethical purposes and not cheating on anyone for unauthorized password access.

Download Now

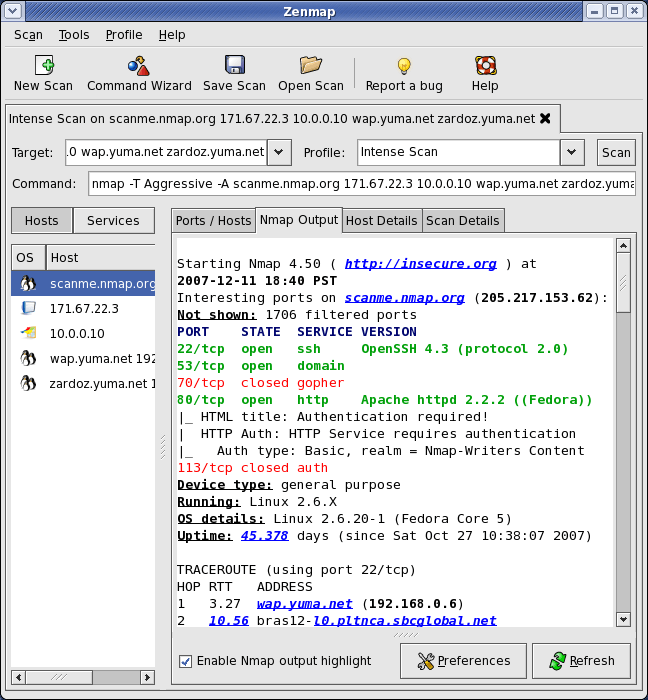

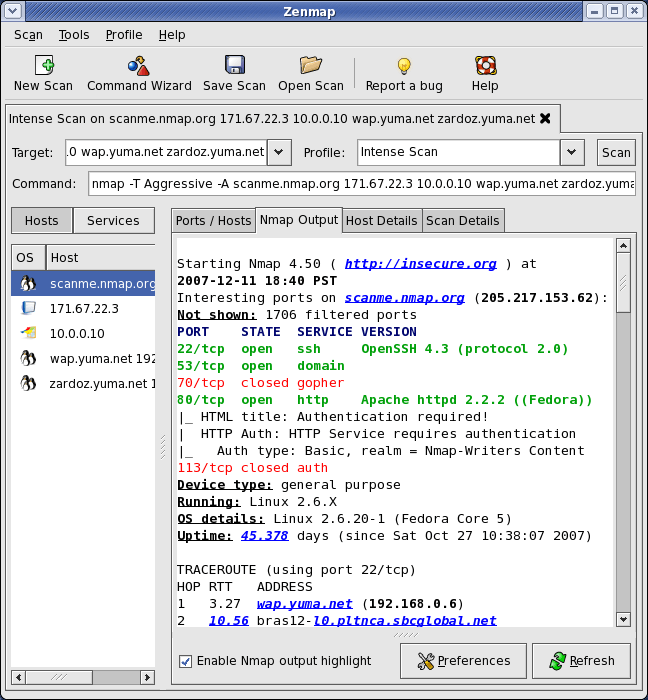

4. Nmap

Nmap is one of the best open-source wifi hacking tool for Windows PC. The abbreviation of Nmap in its expanded form stands for Network Mapper available for Android users. It was designed with the original intention to scan large networks though it can work equally well for single hosts. It is mainly used for network discovery cum management and computer security auditing.

Nmap is made available freely on Github using the link https://github.com/kost/NetworkMapper. Most Nmap scanners can also take the help of unofficial Android Frontend to download, install, and use it. The user can, according to his need, redesign, or even modify the software. The App works well for the Smartphone user on both rooted and non-rooted devices.

It supports all the major computer operating systems such as Linux operating system, Windows, and Mac OS X. Network admins have found it to be a very useful tool for several tasks like getting to know the network inventory by checking the number of hosts using the network, the type of services being offered by them and the kind of operating system i.e., various versions of operating systems being used to run the activities.

This service available free of cost is best used for the scanning of networks. It supports several Operating systems, as indicated above, and keeps an eye on the kinds of data packet filters/firewalls being used and many other attributes/aspects like transferring data using binaries using HTTPS default.

Download Now

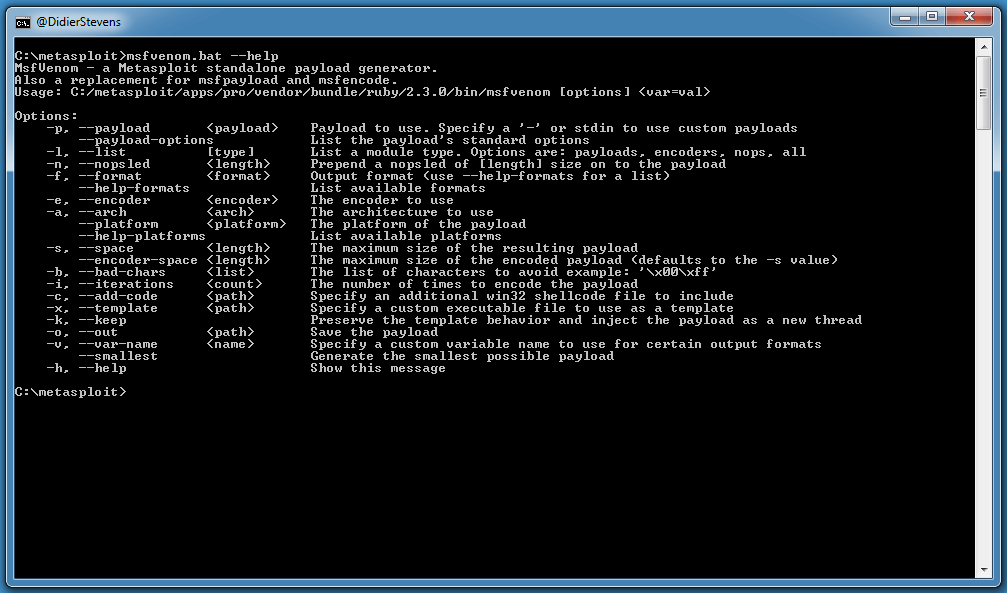

5. Metasploit

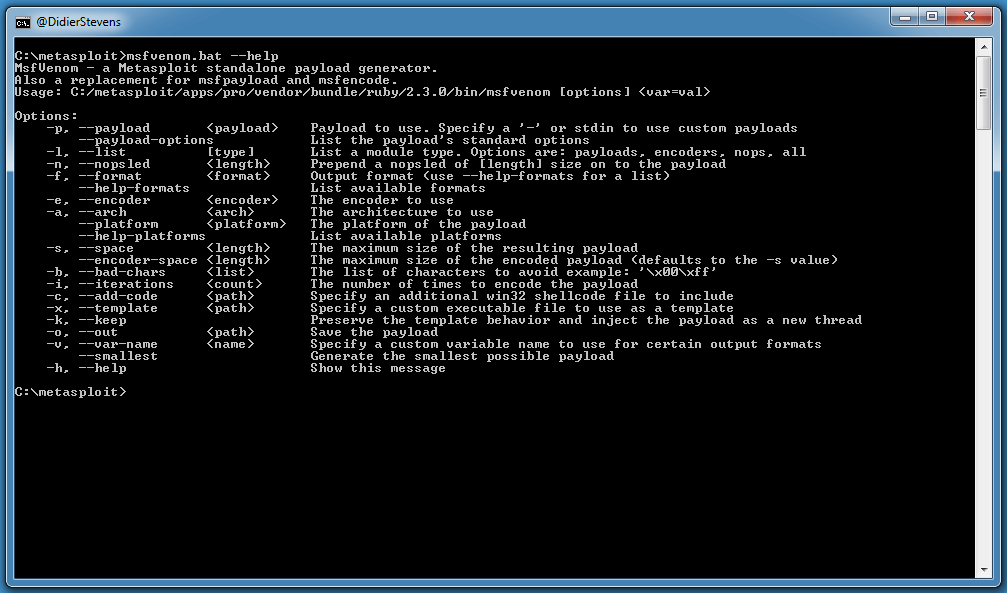

Metasploit is a free, open-source, powerful hacking tool owned by Rapid7, a Massachusetts-based security company. This hacking software can test the weaknesses/susceptibility of computer systems or break into the systems. Like many information security tools, Metasploit can be used for both legal and illegal activities.

It is a penetration testing software cum cybersecurity tool available both in the free and paid version. It supports the high level general-purpose Japanese programming language called ‘Ruby’ designed in Japan in 1990. You can download the software using the link https://www.metasploit.com. It can be used with a web user interface or a command prompt or link, as mentioned.

Also Read: 10 Best Office Apps for Android to Boost Your Productivity

The Metasploit tool supports all the central computer operating systems such as Linux system, Windows, Mac OS, open BSD, and Solaris. This hacking tool tests any compromises in system security through spot-checking. It makes a count of the list of all networks carry out attacks by executing necessary penetration tests on networks and also elude getting noticed in the process.

Download Now

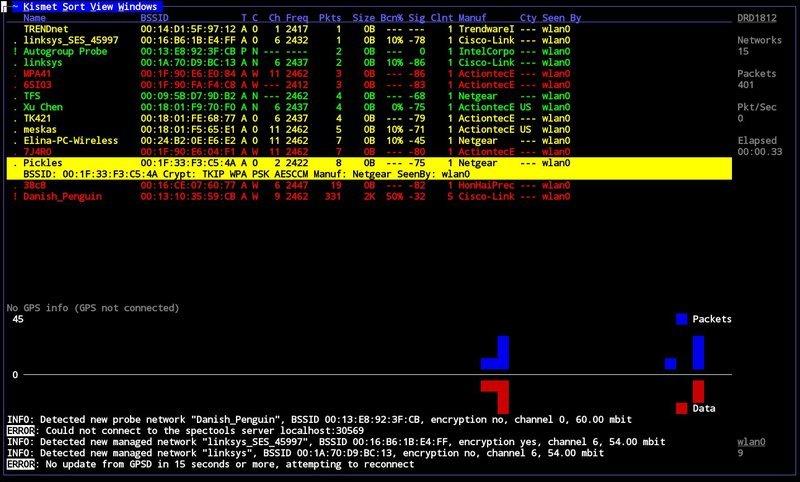

6. Kismet

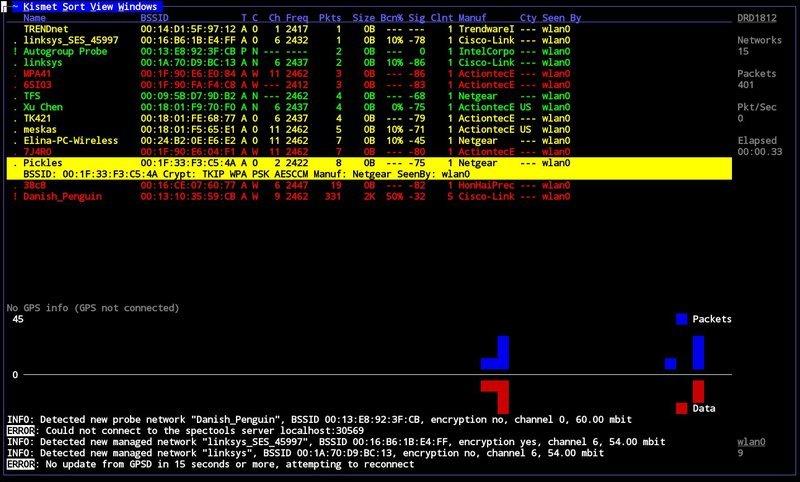

Kismet is a Wifi-hacking tool used to find and identify wireless devices. The word in Arabic means ‘division’. On a lighter note, Kismet, in the Indian national language Hindi, is often used when something of importance comes into your life entirely by chance or by fate.

This tool identifies networks by passively detecting and disclosing hidden networks, if in use. Technically speaking in terms of hacking, it is a data packet sensor, which is a network and intrusion detection system for 802.11 layer-2 wireless local area networks i.e., 802.11a, 802.11b, 802.11g, and 802.11n traffic.

This software works with any WiFi card that supports from mode and is built on client/server modular design or framework. It supports all operating systems such as Linux system, Windows, Mac OS, OpenBSD, FreeBSD, NetBSD. It can also run on Microsoft Windows and many other platforms. Using the link http://www.kismetwireless.net/ the software can be downloaded without any problem.

Kismet also supports channel hopping, implying that it can continuously change from one channel to another without following any sequence, as defined by the software user. Since the adjacent channels overlap, it enables capturing more data packets, which is an additional advantage of this software.

Download Now

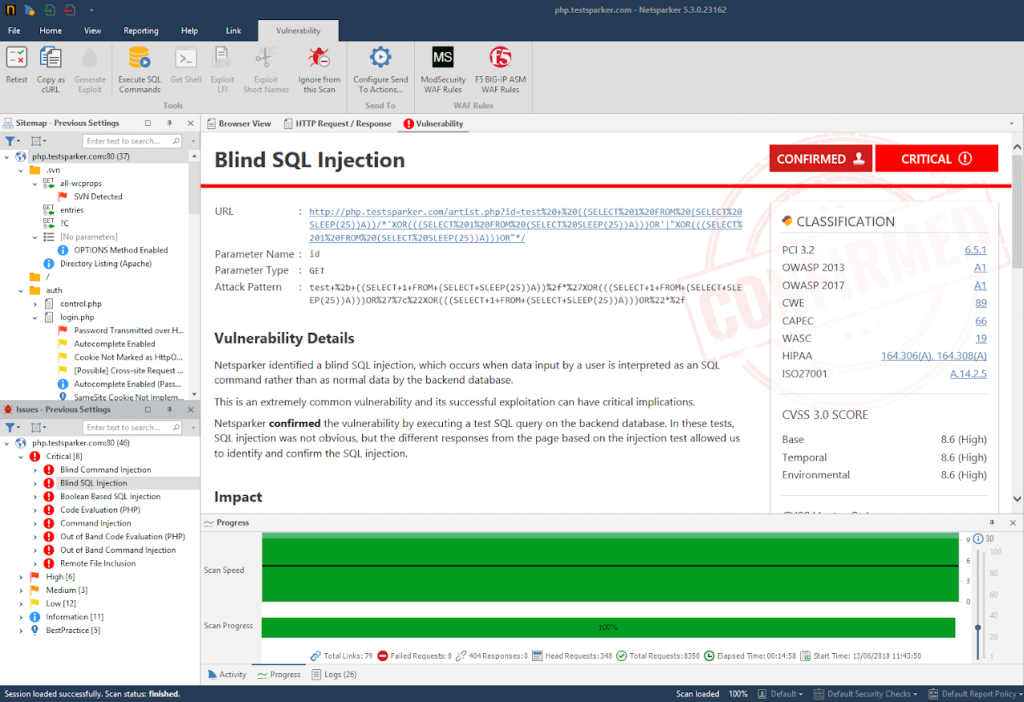

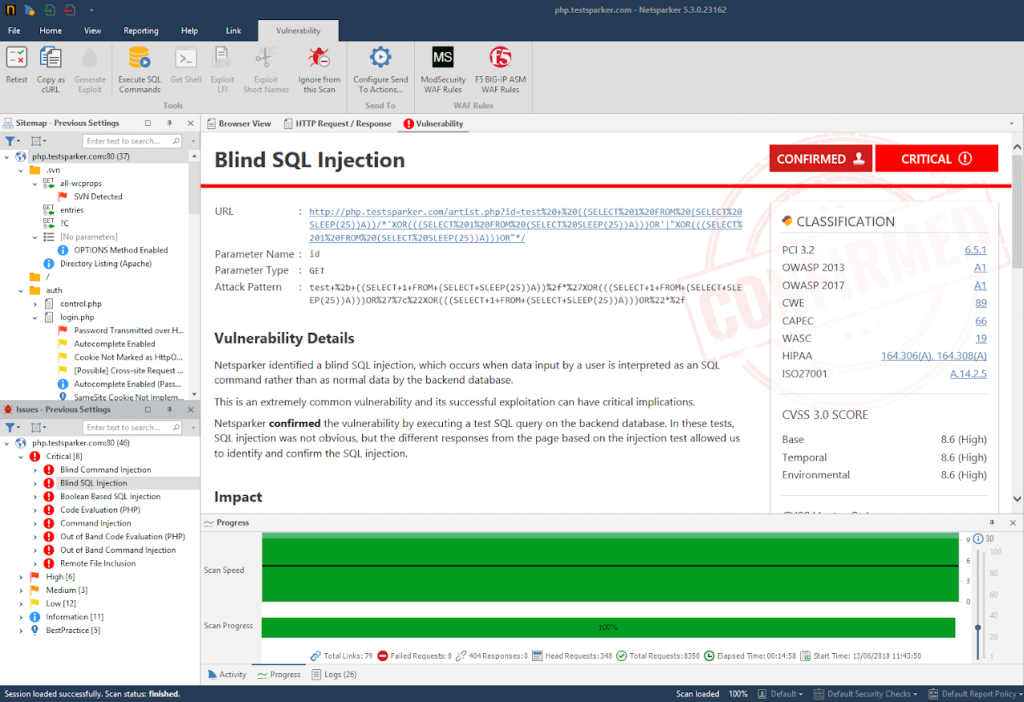

7. NetSparker

NetSparker is a web application used for security scanning and ethical hacking issues. Due to its proof-based scanning technology, it is considered a highly accurate weakness detection technique. It is an easy to use security scanner software that can automatically find susceptibilities that can be exploited to put the user’s sensitive data at risk.

It can easily find weaknesses like SQL Injection, XSS or Cross-Site Scripting and Remote File Inclusions, and other web applications, web services, and web APIs. So the first thing first, you have to secure your web activities using NetSparker.

It can scroll through all modern and custom web applications regardless of the platform or technology they have used. The same applies to your web servers, whether you are using Microsoft ISS or Apache and Nginx on Linux. It can scan them for all security issues.

It is available in two versions either as a built-in penetration testing and reporting tool in Microsoft Windows applications or an online service to enable its use for scanning of thousands of other websites and web applications in just 24 hours.

This scanner supports AJAX and Java-based applications like HTML 5, Web 2.0, and Single Page Applications (SPAs), allowing the team to take quick remedial action on the identified issue. In a nutshell, it’s an excellent tool to overcome all involved security risks in thousands of web sites and applications in a quick time.

Download Now

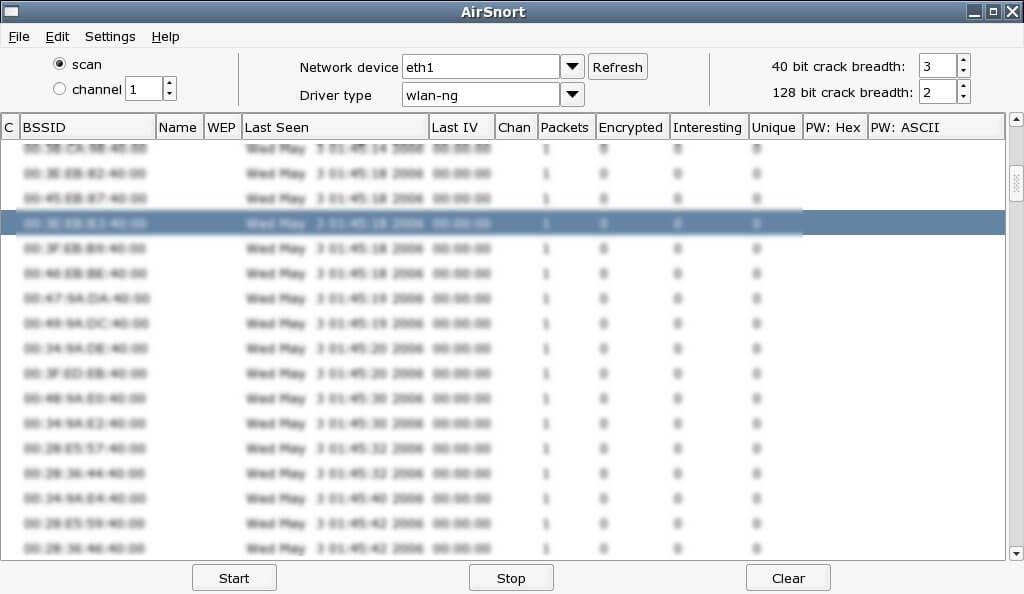

8. Airsnort

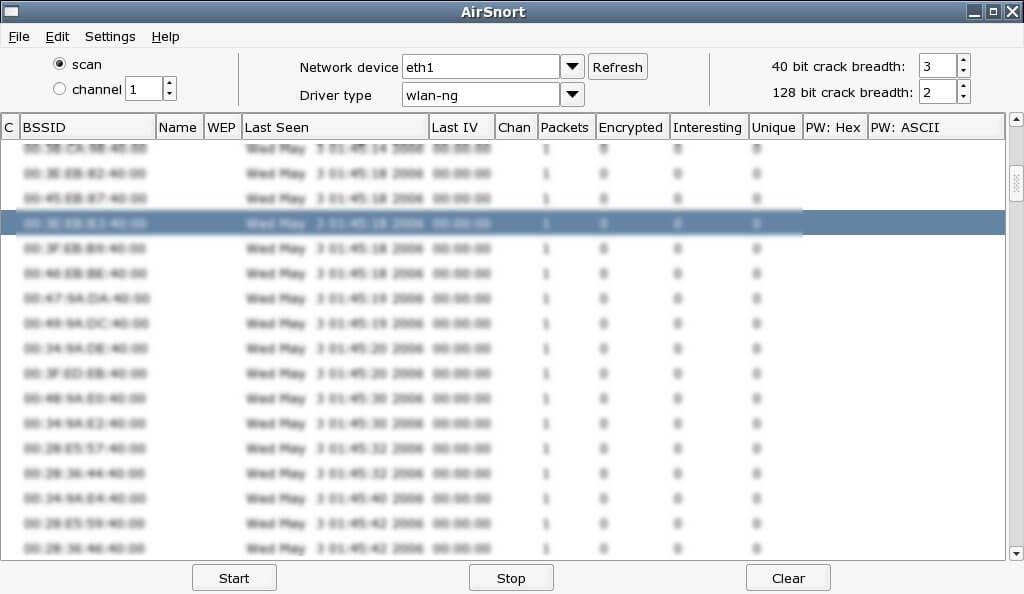

AirSnort is another popular wireless LAN or WiFi password cracking software. This software developed by Blake Hegerle and Jeremy Bruestle comes free of cost with Linux and Windows operating systems. It is used to decrypt WEP Keys/encryption or password of a WiFi 802.11b network.

This tool can be downloaded from Sourceforge using the link http://sourceforge.net/projects/airsnort and works on data packets. It first captures data packets of the network and then tries to recover the password of the network by analysis of the packets.

In other words, it undertakes a passive attack i.e., works by simply monitoring the transmission of the data and tries to gain information or quantify the encryption or password keys on receipt of an adequate quantity of data packets without destroying the data. It is plainly monitoring and recognition of the information.

AirSnort is a simple tool to crack WEP passwords. It is available under the GNU general public license and is free. Though the software is functional but has been no longer maintained for the last three years, no further development has occurred.

Download Now

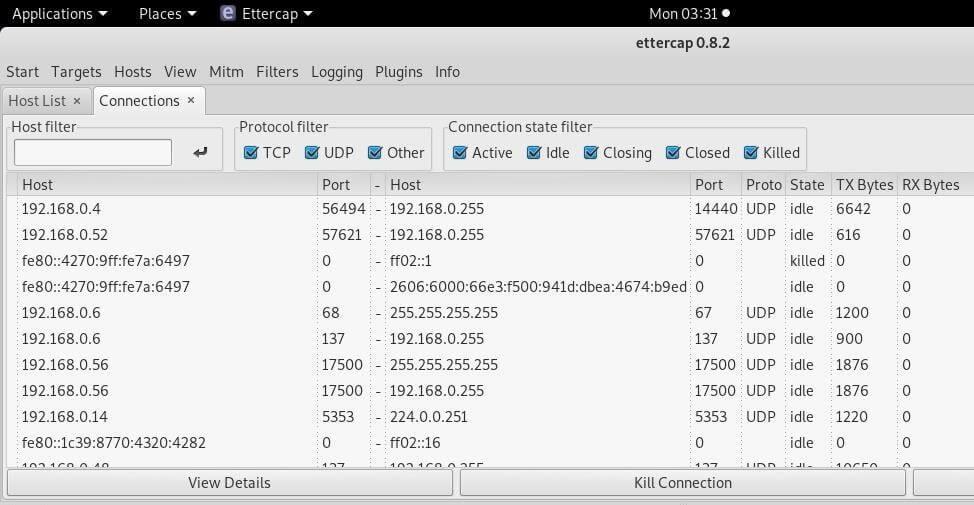

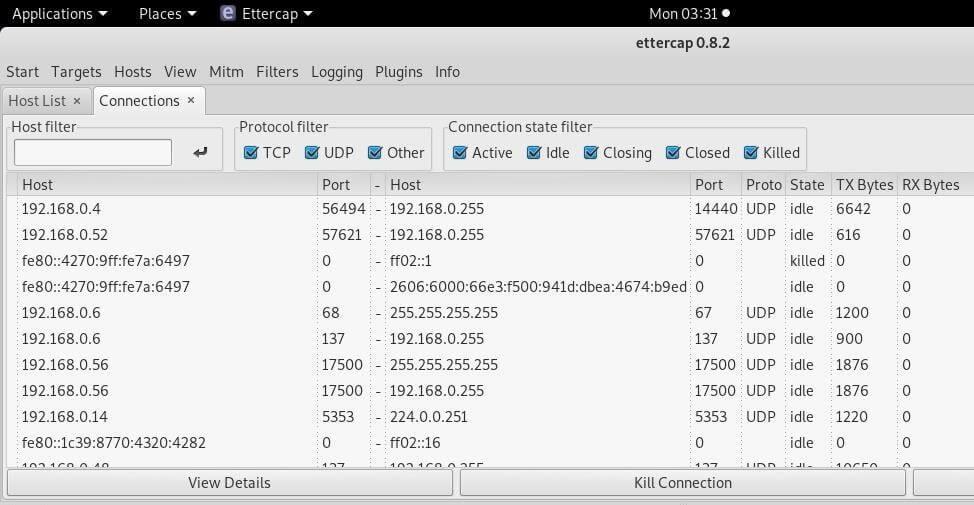

9. Ettercap

Ettercap is an open-source and best Wifi hacking tool for PC that supports cross-platform application, implying that when you can use a particular application on multiple computers or multiple applications on a single system. It can be used for the ‘man-in-the-middle attack’ on the Local area network i.e., the data sent across the LAN gets also sent to each device connected to the LAN in between the sender and the receiver.

This hacking tool supports various operating systems, including Linux, Mac OS X, BSD, Solaris, and Microsoft Windows. Using this system, you can undertake security audits to check for any loopholes and plug the security leaks before any mishap. It can also analyze the network protocol by checking all the rules governing data transfer amongst all devices in the same network irrespective of their design or internal process.

This tool allows for custom plug-ins or add-ons that add features to the already present software program as per your customary needs and requirements. It also enables content filtering and enables sniffing of HTTP SSL secured data by intercepting and inspecting the data to counter the stealing of passwords, IP addresses, any protected information, etc.

Download Now

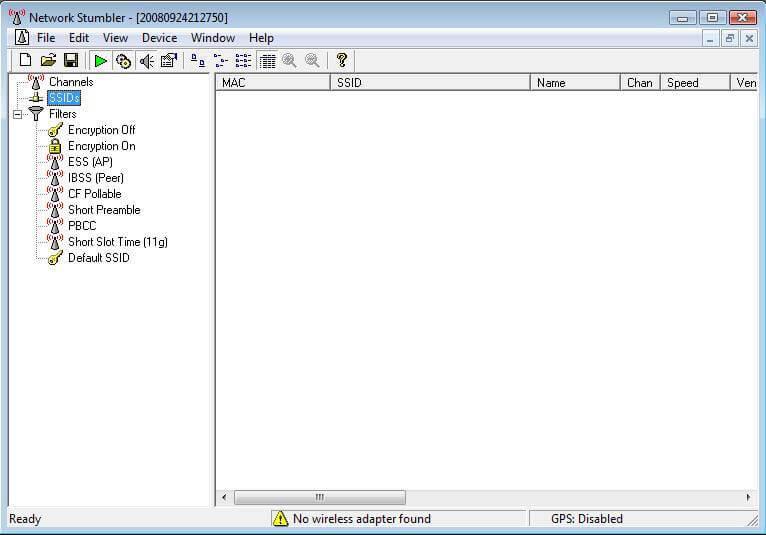

10. NetStumbler

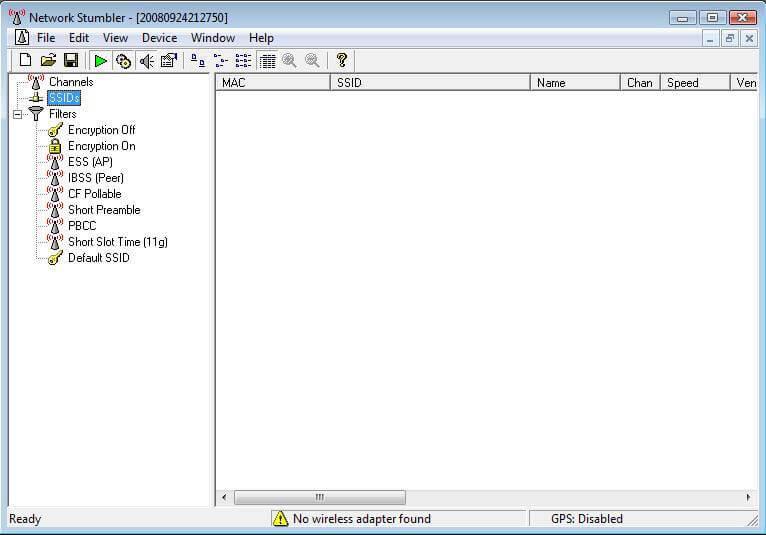

NetStumbler, also known as Network Stumbler, is a well-known, free to acquire tools available to find open wireless ingress points. It runs on Microsoft Windows operating systems from Windows 2000 to Windows XP and enables detection of 802.11a, 802.11b, and 802.11g wireless networks. It also has a trimmed down version of itself known as the MiniStumbler.

This tool has not been developed for almost 15years since the last release in 2005. Its trimmed-down version can be used with the operating systems in handheld Consumer Electronic devices like the CD, DVD players, stereos, TVs, home theatres, handheld computers or laptops, and any other audio and video equipment.

Once you run the tool, it automatically starts to scan the wireless networks around, and once completed; you will see the complete list of networks in the vicinity. It is, therefore, basically used for wardriving, which is a process of mapping WiFi networks in a locally specified area and is also known as access point mapping.

You can also detect unauthorized access points in the specified area of concern using this tool. It also helps find locations with low network and can also support in verifying network configurations like Linux, Mac OS X, BSD, Solaris, Microsoft Windows, and many more.

The drawback of this hacking software is that it can be easily sensed by any wireless detection system or device if working in the vicinity, and also this tool also does not work accurately with the latest 64 Bit operating system. Lastly, the tool can be downloaded using the link http://www.stumbler.net/ for those interested in using it.

Download Now

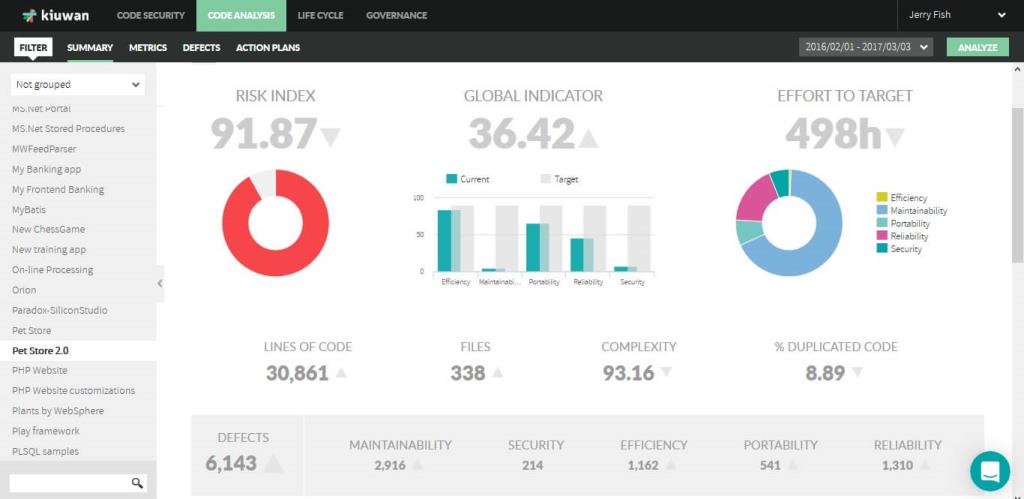

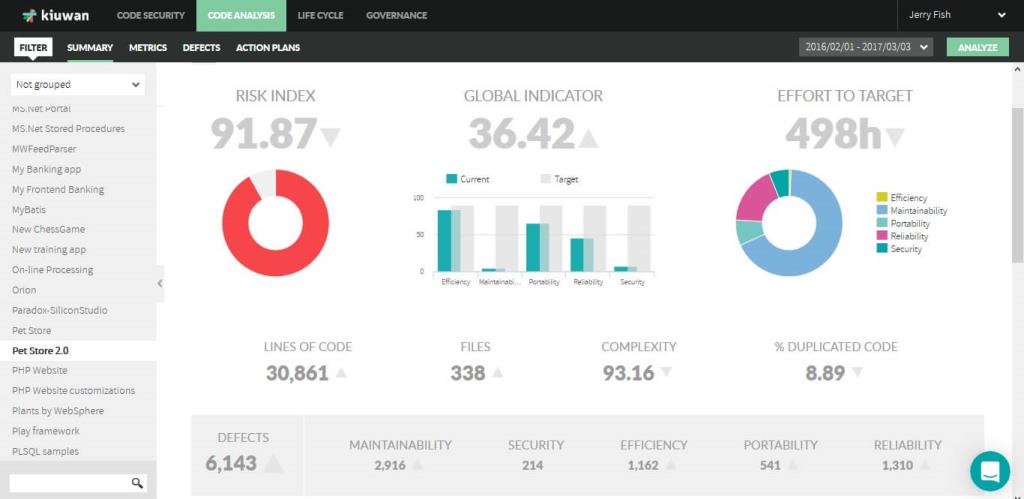

11. Kiuwan

This is a liability scanner software that maps the area underscan for wireless networks and intercepts them to accesses the gullibility to hack/steal a password, IP addresses, and any other information. Once those networks are identified, it automatically begins its action to redress these liabilities.

The tool also caters to the Integrated Development Environment, a software program that provides exhaustive facilities to users to perform various functions like code editing, debugging, text editing, project editing, output viewing, resource monitoring, and many more. The IDE programs, e.g., NetBeans, Eclipse, IntelliJ, Visual studio, Webstorm, Phpstorm, etc. help provide feedback during software development.

Kiuwan also makes provisions for twenty plus programming languages like Java, C/C++, Javascript, PHP, JSP, and many more for desktops, webs, and mobile apps. It is known to meet the most rigorous industry standards, including OWASP, CWE, SANS 25, HIPPA, WASC, ISO/IEC 25000, PCI, ISO/IEC 9126, and more, making it a highly favored tool.

Kiuwan multi-technology scan engine also through its ‘Insights’ tool reports on weakness in the wireless networks in open source components besides managing license compliance. This code review tool offers a free trial and single time use for hackers at a cost for once-in-a-while hackers. For the many reasons indicated, it is regarded amongst the leading hacking tools in the industry.

Download Now

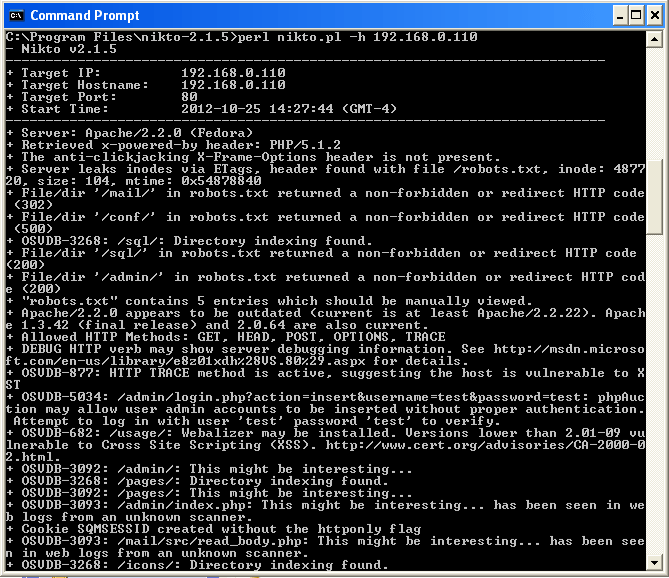

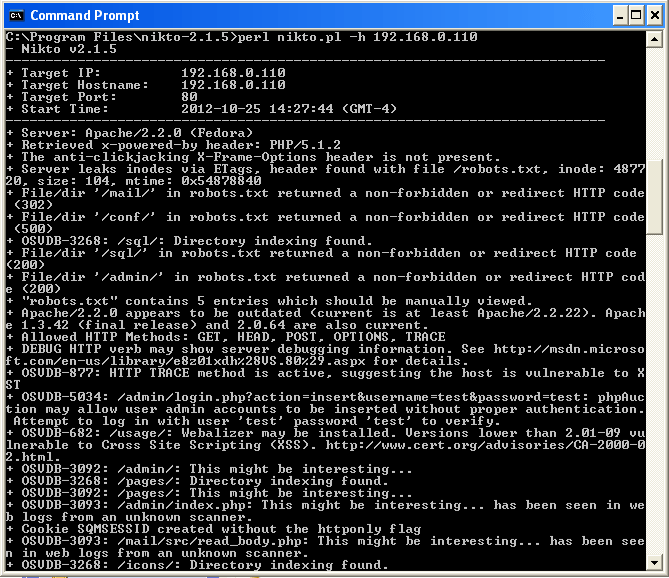

12. Nikto

Nikto is another open-source web scanner cum hacking tool which undertakes comprehensive tests against specified web servers or remote hosts. It scans multiple items like 6700 potentially dangerous files, issues related to many outdated servers, and any version-specific concerns of many servers.

This hacking tool is a part of Kali Linux distribution with a simple command-line interface. Nikto enables checks for configurations like HTTP server options or identification of installed web servers and software. It also detects default installation files like any multiple index files and frequently auto-updates scan items and plug-ins.

The tool houses many other customary Linux distributions like Fedora in its software arsenal. It also executes a Cross-Site Scripting susceptibility test to check if the untrusted outside source is allowed to inject its malicious code into the user’s web application to hacking his WiFi.

Also Read: 3 Ways to Share Wi-Fi Access without revealing Password

It also undertakes dictionary-based brute attacks to enable WiFi hacking, and using LibWhisker IDS encoding techniques can evade intrusion detection systems. It can log-in and integrate with the Metasploit framework. All reviews and reports are saved in a text file, XML, HTML, NBE, and CSV file formats.

This tool supports basic PERL installation and can be used on Windows, Mac, Linux, and UNIX systems. It can be using Headers, favicons, and files to identify the installed software. It is a good penetration tool that makes vulnerability testing easy on any victim or target.

Download Now

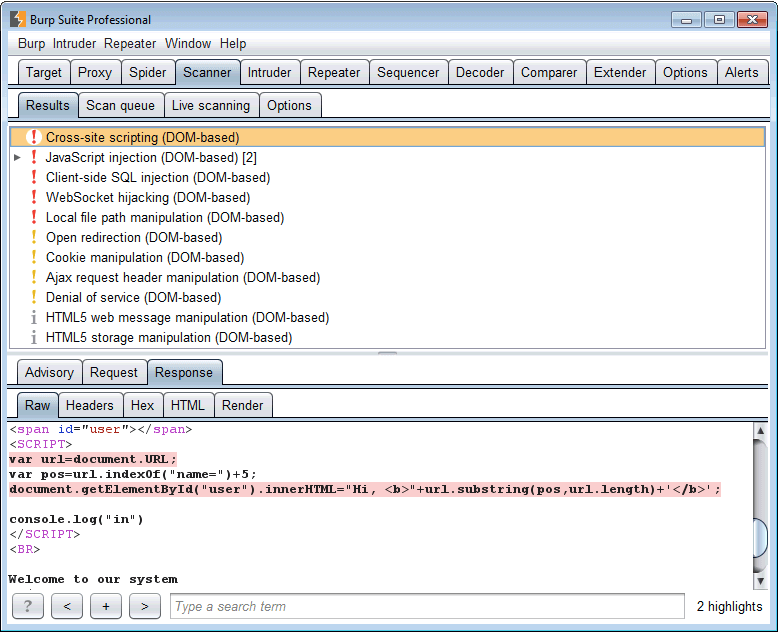

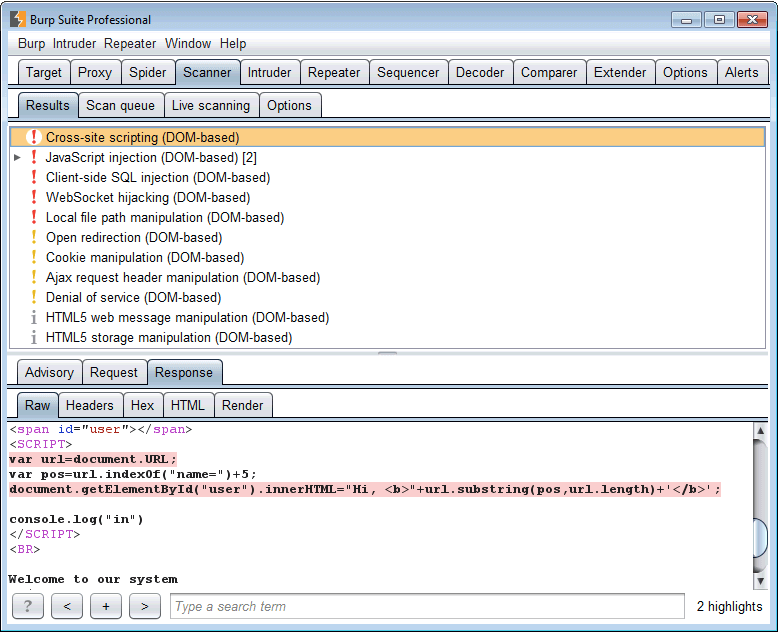

13. Burp Suite

This WiFi hacking tool has been developed by PortSwigger Web Security and is a Java-based penetration testing tool. It helps you to identify the weakness or susceptibilities in the wireless networks. It is available in three versions, i.e., the Community version, the professional version, and the Enterprise version, each priced differently based on your requirement.

The community version is available free of cost, while the professional version costs $399 per user per year, and the Enterprise version costs $3999 per year. The free version has in itself a limited functionality but is good enough for use. The community version is an all-in-one set of tools with essential manual tools. Still, to enhance the functionality, you can install add-ons called BApps, upgrading to higher versions with enhanced functionality at higher costs as indicated against each version above.

Amongst the various features available in the Burp Suite WiFi hacking tool, it can scan for 100 types of widespread weakness or susceptibilities. You can even schedule and repeat scanning. It was the first tool to provide Out-Of-Band Application Security Testing (OAST).

The tool checks on each weakness and provides detailed advice for the specifically reported weakness of the tool. It also caters to CI or Continuous Integration testing. Overall, it is a good web security testing tool.

Download Now

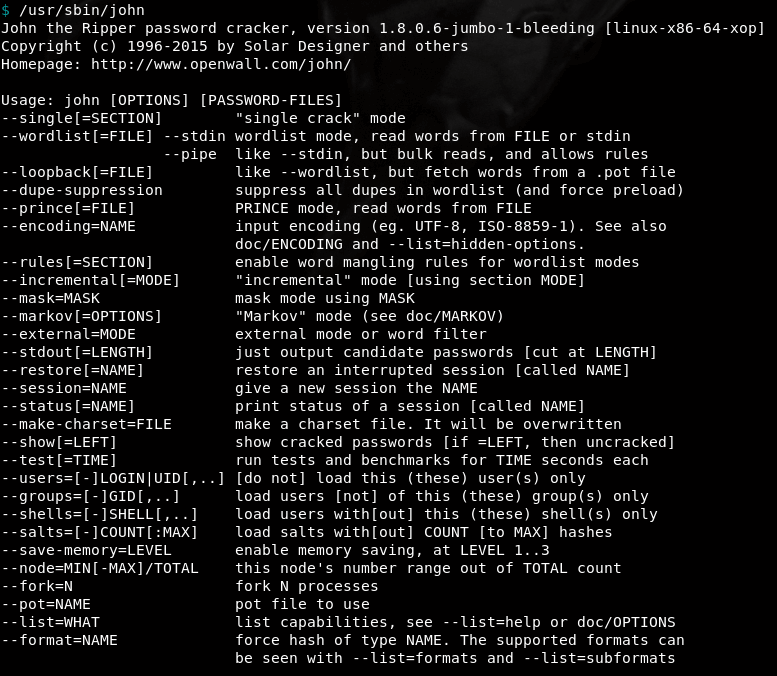

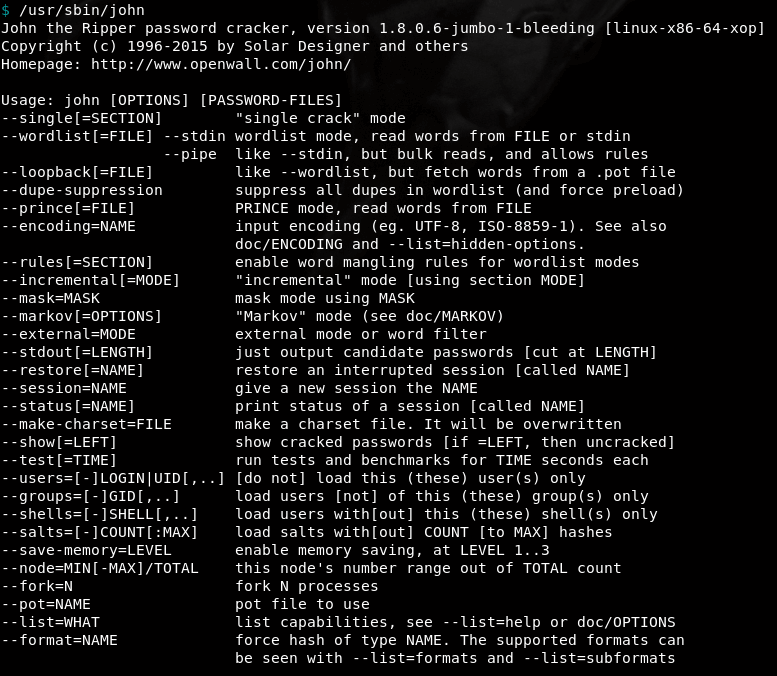

14. John the Ripper

John the Ripper is an open-source, free of cost WiFi hacking tool for password cracking. This tool has the proficiency to conjoin several password crackers into one package making it one of the most popular cracking tools for hackers.

It performs dictionary attacks and can also make necessary alterations to it to enable password cracking. These alterations can be in single attack mode by modifying a related plaintext (such as a username with an encrypted password) or checking the variations against the hashes.

It also uses the Brute force mode for cracking passwords. It caters to this method for those passwords that do not appear in dictionary wordlists, but it takes a longer time to crack them.

It was originally designed for the UNIX operating system to detect weak UNIX passwords. This tool supports fifteen different operating systems, which include eleven different versions of UNIX and other Operating systems like Windows, DOS, BeOS, and Open VMS.

This tool automatically detects password hash types and work as a customizable password cracker. We observe that this WiFi hacking tool can crack various types of encrypted password formats, including hash type crypt passwords often found on multiple UNIX versions.

This tool is known for its speed and is, in fact, a fast password cracking tool. As suggested by its name, it rips through the password and cracks it open in no time. It can be downloaded from _John the Ripper website.

Download Now

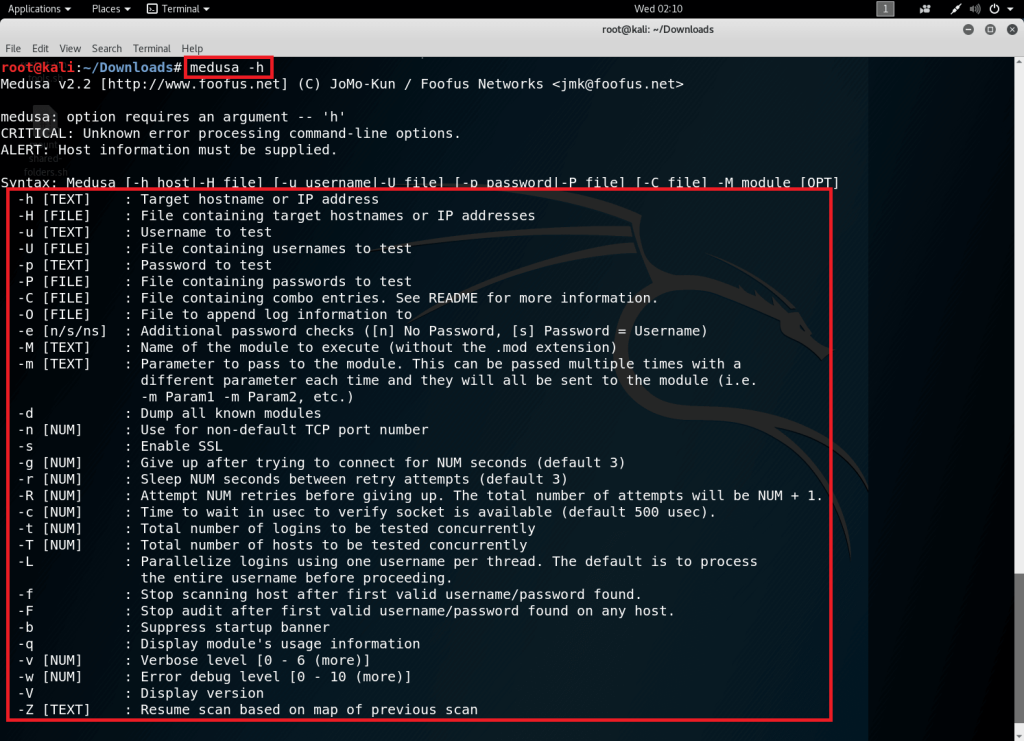

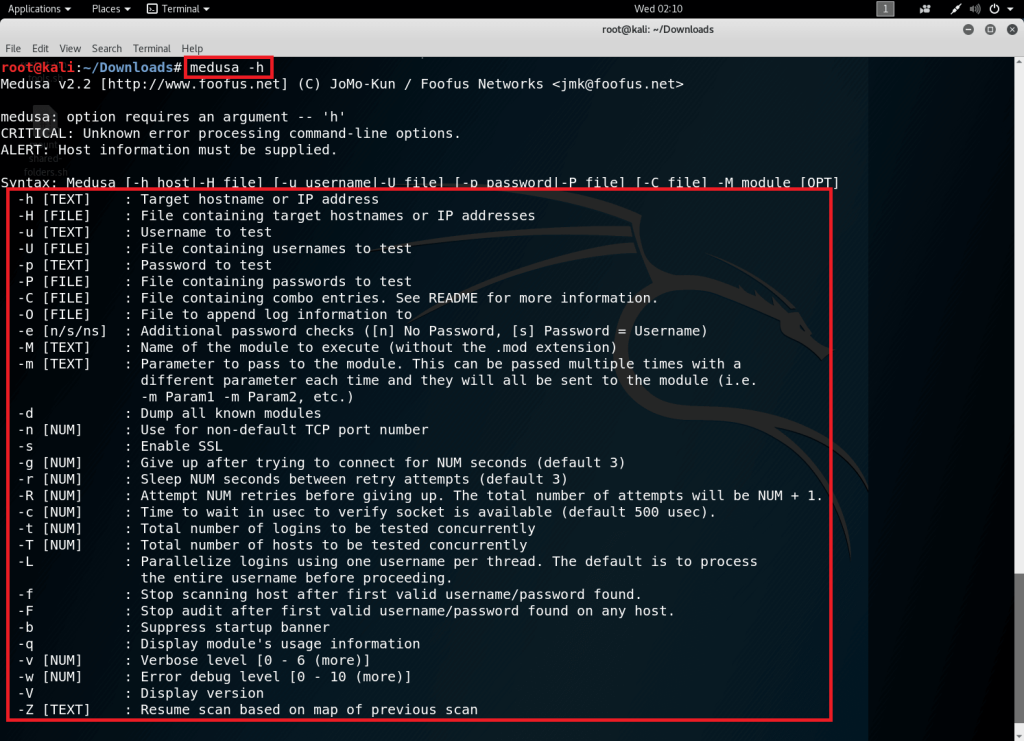

15. Medusa

The name Medusa, in Greek mythology, was the daughter of the Greek deity Phorcys portrayed as a winged female with snakes in place of hair and was cursed to turn into stone anyone who looked into her eyes.

In the above context, the name of one of the best online WiFi hacking tools seems quite a misnomer. The tool designed by the foofus.net website members is a brute force hacking tool, available to download from the internet. A number of services that support remote authentication are supported by the Medusa hacking tool.

The tool has been devised so that it allows thread-based parallel testing, which is an automatic software testing process that can initiate multiple tests against multiple hosts, users, or passwords at the same time to verify the key functional capabilities of a specific task. The purpose of this test is time-saving.

Another key feature of this tool is its flexible user input, wherein the target input can be specified in various ways. Each input can be either a single input or multiple inputs in a single file, giving the user the flexibility to create customizations and shortcuts to hasten his performance.

In using this crude hacking tool, its core applications need not be modified to compound the list of services for brute force attacks. In the device, all service modules exist as independent .mod file making it a modular design application.

Download Now

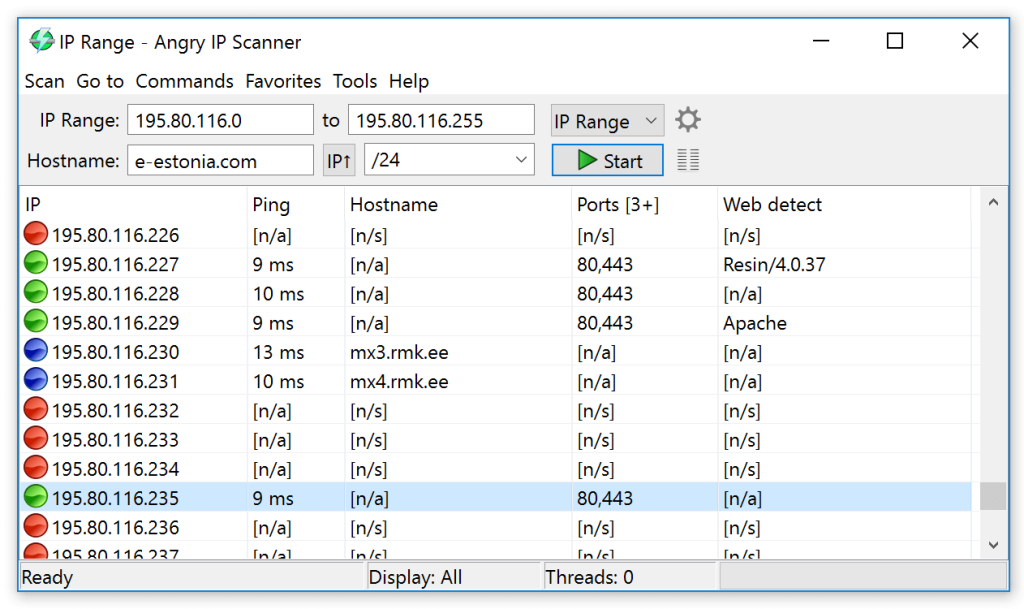

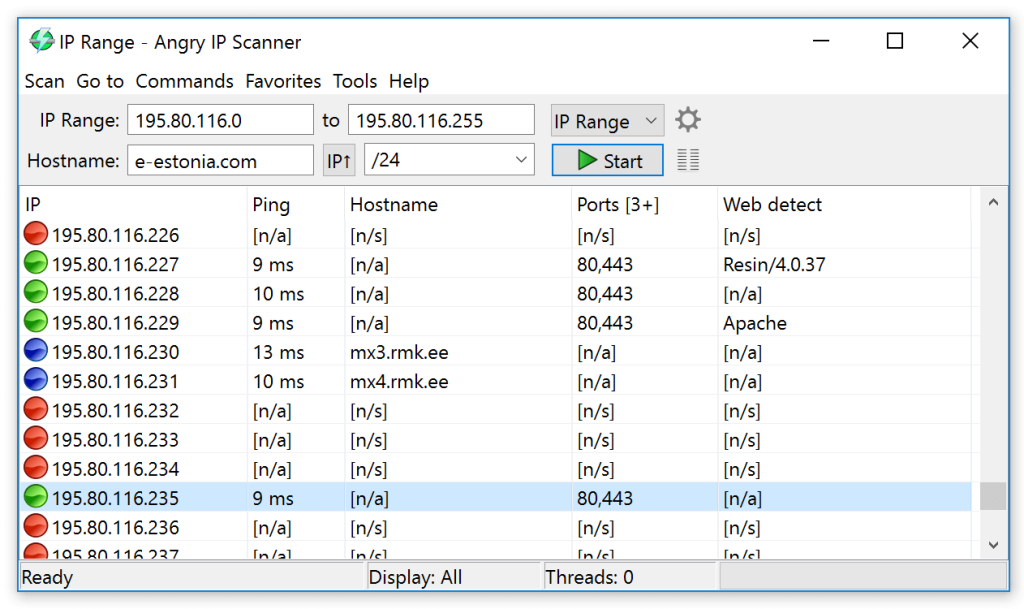

16. Angry IP Scanner

It is one of the best Wifi hacking tool for PC for scanning IP addresses and ports. It can scan both local networks as well as the internet. It’s free to use the WiFi hacking tool, which does not require any installation by virtue of which it can be effortlessly copied and used anywhere.

This cross-platform software can support multiple software platforms, which may be operating systems like Blackberry, Android, and iOS for smartphones and tablet computers or cross-platform programs like Microsoft Windows, Java, Linux, macOS, Solaris, etc.

The Angry IP Scanner application enables a command-line interface (CLI), a text-based user interface used to view and manage computer files. This lightweight application is written and maintained by Anton Keks, a software expert, the co-owner of a software development organization.

Questo strumento può salvare ed esportare i risultati in diversi formati come CSV, TXT, XML, ecc. Puoi anche archiviare in qualsiasi formato utilizzando questo strumento o accedere in modo casuale ai dati, non c'è sequenza di eventi e puoi saltare direttamente dal punto A al punto Z senza passare per la sequenza corretta.

Lo strumento di scansione esegue semplicemente il ping di ciascun indirizzo IP inviando un segnale per determinare lo stato di ogni indirizzo IP, risolvere un nome host, scansionare porte, ecc. I dati così raccolti su ciascun host possono quindi essere espansi in uno o più paragrafi per spiegare qualsiasi complessità utilizzando i plug-in.

Questo strumento utilizza un thread di scansione separato per ogni singolo indirizzo IP scansionato utilizzando un approccio multi-thread per aumentare la sua velocità di scansione. Con molti recuperatori di dati, questo strumento consente l'aggiunta di nuove capacità e funzionalità per migliorarne le prestazioni. Nel complesso è un buon strumento con una serie di funzionalità per i suoi utenti.

Scarica ora

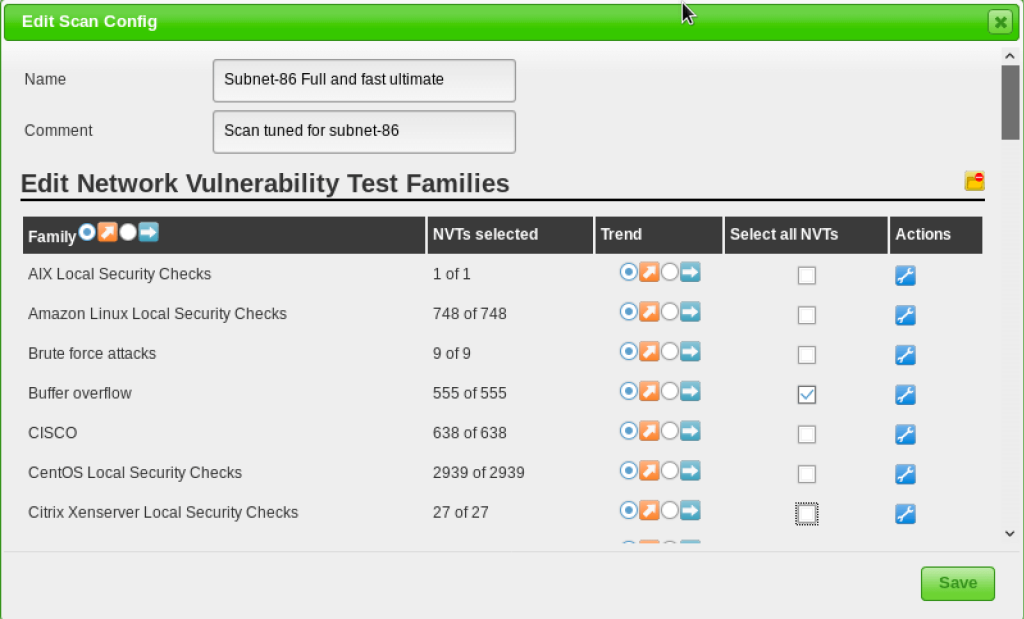

17. OpenVas

Una ben nota procedura completa di valutazione della vulnerabilità è anche conosciuta con il suo vecchio nome "Nessus". È un sistema open source in grado di rilevare i problemi di sicurezza di qualsiasi host, sia esso un server o un dispositivo di rete come PC, laptop, smartphone, ecc.

Come affermato, la funzione principale di questo strumento è eseguire una scansione dettagliata, a partire dalla scansione delle porte di un indirizzo IP per rilevare se qualcuno sta ascoltando ciò che stai digitando. Se rilevati, questi ascolti vengono testati per le vulnerabilità e i risultati vengono compilati in un rapporto per l'azione necessaria.

OpenVAS Hacking Tool può scansionare più host contemporaneamente con la possibilità di interrompere, mettere in pausa e riprendere le attività di scansione. Può eseguire più di 50.000 test di suscettibilità e mostrare i risultati in formato testo normale, XML, HTML o latex.

Questo strumento sostiene la gestione dei falsi positivi e la pubblicazione di eventuali falsi positivi nella propria mailing list genera un feedback immediato. Può anche programmare scansioni, ha una potente interfaccia a riga di comando e un software di monitoraggio Nagios composito oltre a metodi di generazione di grafici e statistiche. Questo strumento supporta i sistemi operativi Linux, UNIX e Windows.

Essendo una potente interfaccia basata sul Web, questo strumento è molto popolare tra amministratori, sviluppatori e sistemi informativi certificati, professionisti della sicurezza. La funzione principale di questi esperti è rilevare, prevenire documenti e contrastare le minacce alle informazioni digitali.

Scarica ora

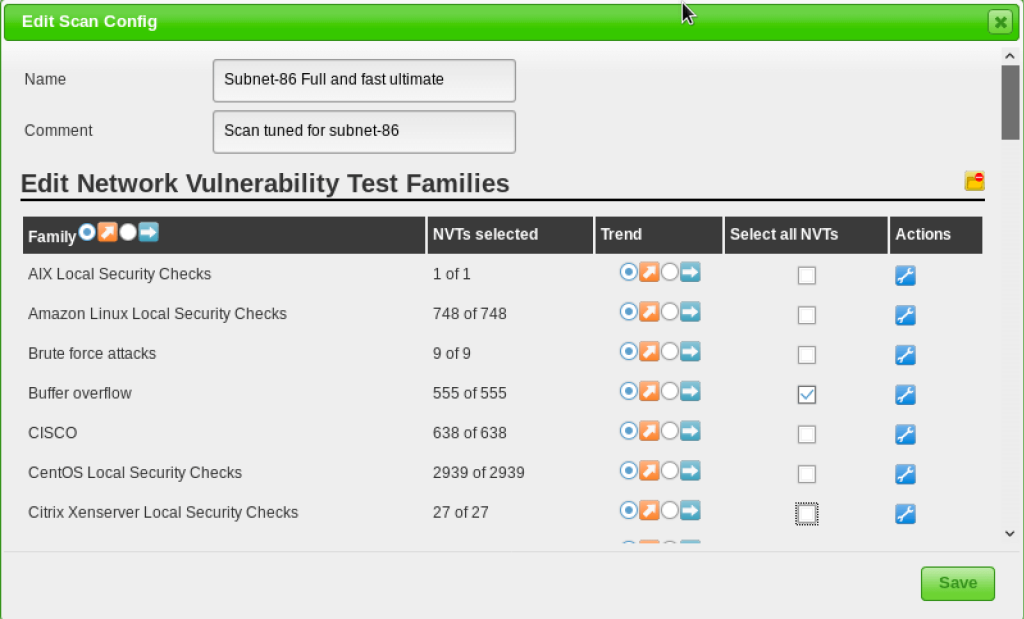

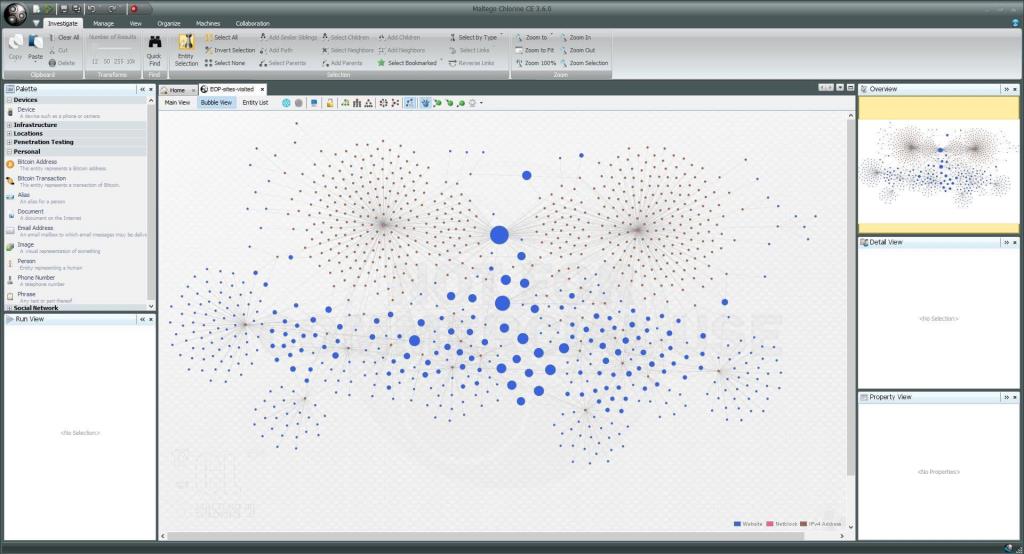

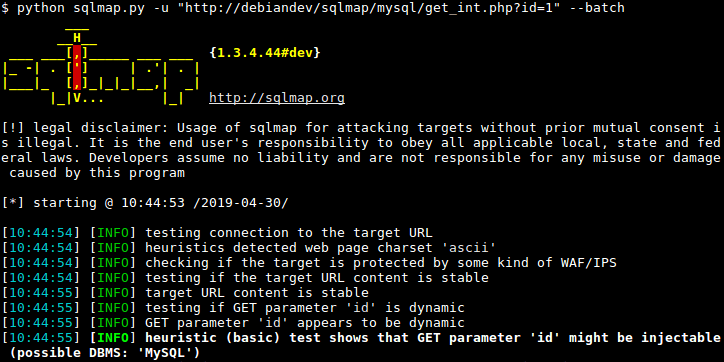

18. Mappa SQL

Lo strumento SQL Map è un software Python open source che consente automaticamente di rilevare e sfruttare i difetti di SQL injection e di assumere il controllo dei server di database. Gli attacchi SQL Injection sono uno dei rischi per le applicazioni Web più vecchi, pervasivi e altamente pericolosi.

Esistono vari tipi di attacchi SQL Injection come SQLi in banda, SQLi cieco e SQLi fuori banda. Un'iniezione SQL si verifica quando inconsapevolmente chiedi ed esegui un input utente come il loro nome utente o user-id piuttosto che un semplice nome/id sul tuo database.

Gli hacker che utilizzano il metodo SQL injection possono aggirare tutte le misure di sicurezza sulle applicazioni web utilizzando un database SQL come MySQL, Oracle, SQL Server o altri e recuperare tutti i contenuti come dati personali, segreti commerciali, proprietà intellettuale, qualsiasi altra informazione e persino aggiungere , modificare o eliminare i record nel database.

Gli hacker utilizzano anche tecniche di cracking delle password basate su dizionari e possono anche intraprendere l'attacco di enumerazione degli utenti utilizzando tecniche di forza bruta sui punti deboli delle applicazioni web. Questo metodo viene utilizzato per recuperare il nome utente valido da un'applicazione Web o dove è richiesta l'autenticazione dell'utente.

Puoi anche memorizzare le tue informazioni nel tuo database, stupido, noto come strumento mysqldump. Questo strumento viene utilizzato per eseguire il backup di un database in modo che il suo contenuto possa essere ripristinato in caso di perdita di dati e si trova nella directory root/bin della directory di installazione di MySQL. Consente il backup delle tue informazioni attraverso la generazione di un file di testo che contiene istruzioni SQL che possono ricreare i database da subito o da zero.

Scarica ora

19. Intruso

L'intruso è uno scanner di vulnerabilità basato su cloud creato da esperti professionisti della sicurezza. Questo strumento di hacking individua i punti deboli della sicurezza informatica nella tua infrastruttura digitale per evitare costose violazioni dei dati. L'intruso si unisce anche ai principali fornitori di cloud come Slack e Jira per il monitoraggio del progetto.

Questo sistema ha a disposizione più di 9000 controlli di sicurezza, che possono essere utilizzati da aziende di ogni tipo e dimensione interessate a superare i punti deboli della propria sicurezza informatica. Nel processo di verifica, cerca di identificare configurazioni di sicurezza errate e rimuove gli errori nell'esecuzione di questi controlli di sicurezza.

Tiene inoltre sotto controllo le comuni contese delle applicazioni Web come SQL injection e cross-site scripting in modo che tu possa svolgere il tuo lavoro senza il timore che qualcuno possa strappare il tuo lavoro e tagliarlo. Funziona in modo proattivo sul tuo sistema, verificando eventuali rischi più recenti e li elimina utilizzando i suoi rimedi in modo che tu possa continuare pacificamente con il tuo lavoro.

Quindi qual è la differenza tra un hacker e un intruso? Il loro scopo o obiettivo è rompere i sistemi di sicurezza della rete più deboli per rubare informazioni. L'hacker è una mente nell'arte di programmare per hackerare programmi che funzionano e può essere definito un "criminale informatico", mentre gli intrusi sono coloro che, attraverso i loro programmi di scansione continua della rete, sono consapevoli delle debolezze del sistema e delle reti e alla fine sfruttano loro di irrompere nelle reti e nei sistemi informativi.

Scarica ora

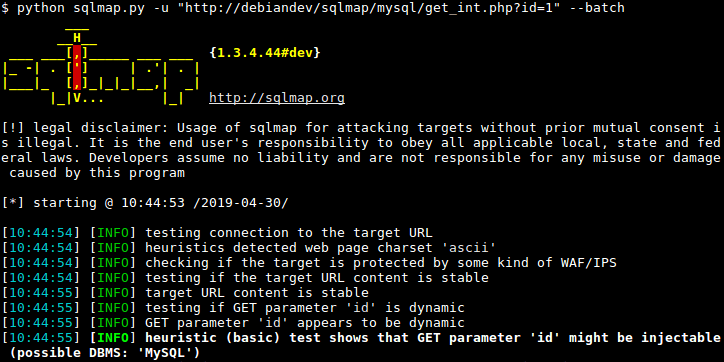

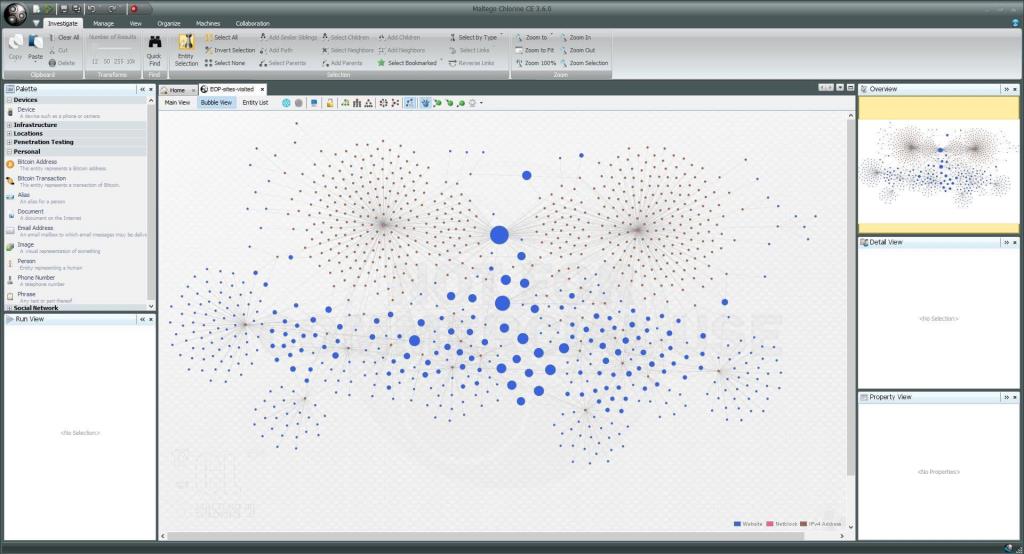

20. Maltego

Maltego è uno strumento per l'analisi dei collegamenti e il data mining, che ti aiuta a individuare i punti deboli e le anomalie della rete. Si lavora su data mining in tempo reale e raccolta di informazioni. È disponibile in tre versioni.

Maltego CE, la versione comunitaria, è disponibile gratuitamente, mentre il classico Maltego è disponibile al prezzo di $ 999 e la terza versione, il Maltego XL, è disponibile al costo di $ 1999. Entrambe le versioni a prezzo sono disponibili per l'utente desktop. C'è un altro prodotto di Maltego per il server web, ovvero CTAS, ITDS e Comms, che include la formazione e ha un prezzo iniziale di $ 40000.

Consigliato: 15 migliori app di hacking WiFi per Android (2020)

Questo strumento fornisce dati su modelli grafici basati su nodi, mentre Maltego XL può lavorare con grafici di grandi dimensioni, fornendo immagini grafiche che mettono in evidenza i punti deboli e le anomalie nella rete per consentire un facile hacking utilizzando le suscettibilità evidenziate. Questo strumento supporta i sistemi operativi Windows, Linux e Mac.

Maltego fornisce anche un corso di formazione on-line e ti vengono dati tre mesi per completare il corso, durante i quali hai diritto ad accedere a tutti i nuovi video e aggiornamenti. Al termine di tutti gli esercizi e le lezioni, Maltego ti rilascerà un attestato di partecipazione.

Scarica ora

Ecco, speriamo che questo elenco dei 20 migliori strumenti di hacking WiFi per PC Windows 10 sia stato utile . Ora sarai in grado di accedere alla rete wireless senza conoscerne la password, fondamentalmente per scopi didattici. Il tempo di cracking della password può variare a seconda della complessità e della lunghezza delle password. Tieni presente che l'hacking delle reti wireless per ottenere l'accesso non autorizzato è un crimine informatico e si consiglia di astenersi dal farlo in quanto potrebbe portare a complicazioni e rischi legali.